- تحديد نقاط الضعف الخاصة بك

- حماية أجهزة الكمبيوتر والأجهزة الخاصة بك

- حماية البيانات الخاصة بك

- أ. إجراء النسخ الاحتياطي للبيانات الهامة

- ب. تشفير بيانات الشركة الحساسة المحفوظة في السحابة

- ج. حماية كلمات السر الخاصة بك

- د. إنشاء الأذونات

- هـ. حماية الشبكات اللاسلكية الخاصة بك

- و. تصفح الإنترنت بأمان

- ز. حماية البيانات الحساسة التي تم إنشاؤها عن طريق العمل عن بعد والموظفين الذين يعملون خارج الشركة

- ح. حماية بيانات عملائك

- إرساء ثقافة الأمن الإلكتروني في مكان عملك

تزداد تهديدات الأمن الإلكتروني كل يوم، ولا يمر يوم دون وجود خبر عن نوع من الاختراقات أو سرقة البيانات. من يملكون أو يديرون الشركات الصغيرة والمتوسطة يعرفون أن الأمن الإلكتروني أمر حاسم وأنه ينبغي أن تمنح تلك القضايا اهتمامًا كبيرًا. وتكمن المشكلة في معرفة أين تبدأ.

قد تبدو مسألة الأمن الإلكتروني صعبة ومعقدة بشكل كبير. لا يمتلك كل مدير أو صاحب نشاط تجاري صغير خلفية تقنية، لذا فإن الخوض في جميع المصطلحات التقنية والمعلومات المتضاربة يمكن أن يكون منفرًا حتى بالنسبة للأشخاص الأكثر حذرًا ومعرفة بأهمية الخصوصية بيننا.

لقد قمنا بإعداد هذا الدليل لهؤلاء الأشخاص فقط. إذا كنت مديرًا مشغول، ولديك الكثير من الأمور على جدول أعمالك المزدحم بشؤون إدارة أعمالك لعملك، ولا تمتلك الوقت لتصبح خبيرًا تقنيًا خبيرًا في جميع جوانب الأمن الإلكتروني. ولكن إذا قرأت هذا الدليل، وقمت بالعمل مع فريقك (بما في ذلك الأشخاص المعينين لديك أو من تستعين بهم بشكل خارجي لإعداد أجهزة الكمبيوتر والبرامج والشبكات) لتنفيذ التدابير الأمنية التي حددناها، سوف نومًا هانئًا مطمئنًا على أعمالك . تأمين عملك هو في حقيقة الأمر ليس بالصعوبة التي يجعله الكثير من الخبراء يبدو عليها. مع القليل من الصبر والتوجيه، يمكنك تنفيذ تدابير أمنية من الطراز العالمي حتى لأصغر الشركات.

1. تحديد نقاط الضعف الخاصة بك

الخطوة الأولى في حماية نفسك من تهديدات الأمن الإلكتروني هي تحديد نقاط الضعف الخاصة بك. إذا كنت لا تعرف ما هي نقاط الضعف الخاصة بك، فكيف سوف تكون قادرًا على إصلاحها؟ إذا كنت لا تعرف أي نوع من البيانات تخزنه شركتك، كيف ستتمكن من حمايتها؟

ابدأ بتحديد “البيانات الجوهرية” لشركتك. ما هي أهم البيانات التي تحتفظ بها شركتك؟

يمكن أن تكون تلك البيانات من أي نوع، من الملكية الفكرية الخاصة بك إلى تفاصيل العملاء والزبائن وتفاصيل المخزون، والمعلومات المالية، وما إلى ذلك. أين تقوم بتخزين كل هذه البيانات؟ وبمجرد الانتهاء من الإجابة على هذه الأسئلة، يمكنك البدء في التفكير في المخاطر التي قد تكون بياناتك معرضة لها.

قم بجمع وتحديد جميع العمليات التي تقوم بها أنت وموظفوك لجمع هذه البيانات وتخزينها والتخلص منها. فكر في جميع النقاط التي تمر بها البيانات على طول ذلك الطريق والتي يمكن من خلالها تسريب هذه البيانات أو سرقتها. وخذ بعين الاعتبار عواقب خرق الأمن الإلكتروني بالنسبة لك وموظفيك وعملائك وزبائنك وشركائك. بعد القيام بذلك، يمكنك البدء في تنفيذ الاحتياطات.

2. حماية أجهزة الكمبيوتر والأجهزة الخاصة بك

أجهزة الكمبيوتر وغيرها من الأجهزة هي البوابات التي يتم من خلالها تنفيذ جميع أعمال التجارة الخاصة بك تقريبًا. ونظرًا لأن هذه الأجهزة متصلة بالإنترنت والشبكة المحلية، فهي عرضة للهجوم. هذه هي التوجيهات التي نقدمها إليك لتعزيز أمنك الإلكتروني عبر مجموعة شبكات أجهزة الكمبيوتر في شركتك.

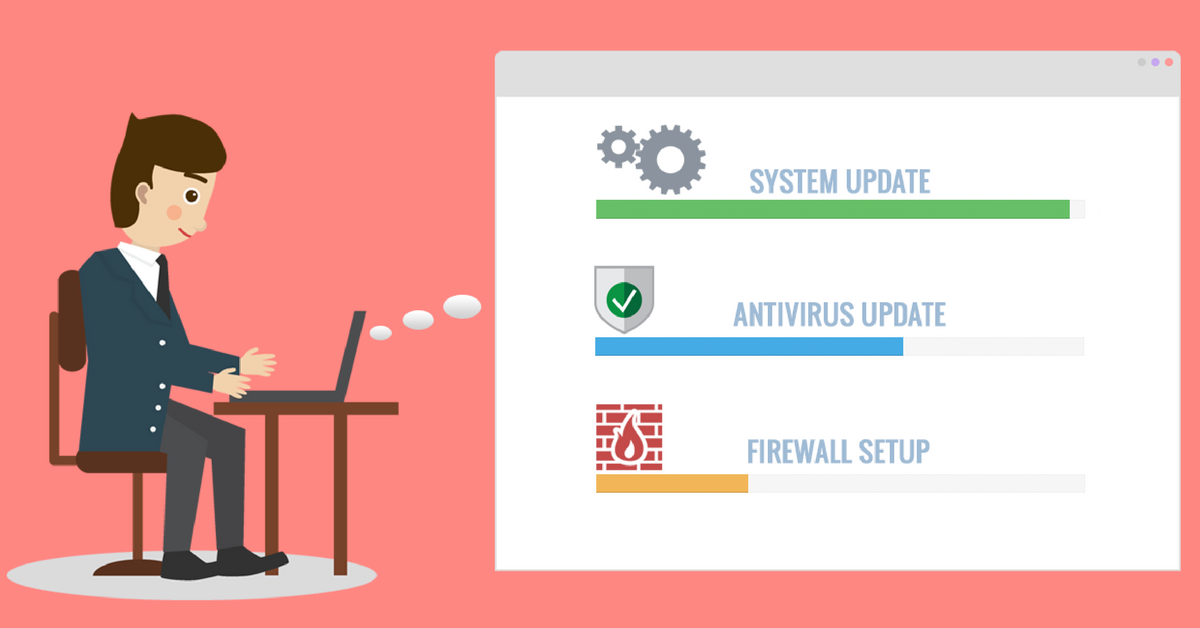

أ. تحديث البرامج

الخطوة الأولى (وربما كانت الأسهل) لضمان أن النظم الخاصة بك ليست عرضة للهجوم هي التأكد من أنك دائمًا تستخدم أحدث إصدار من البرنامج الذي يعتمد عليه عملك. يقضي قراصنة الإنترنت وقتهم في البحث عن الأخطاء في البرامج الشهيرة، ويستغلون الثغرات للوصول إلى النظام. وهم يفعلون ذلك من أجل عدة أسباب: كسب المال، والإدلاء ببيان سياسي، أو فقط لمجرد أنهم يستطيعون ذلك. هذا النوع من الاختراق يمكن أن يسبب ضررًا لا يوصف لعملك. يمكن للقراصنة سرقة أرقام بطاقة ائتمان العميل من موقعك على الويب، أو سرقة كلمات المرور من جهاز الكمبيوتر. يمكن أن يصبح عملك في ورطة حقيقية إذا ما حدث ذلك.

مايكروسوفت وشركات البرمجيات الأخرى مطلعة دائماً على نقاط الضعف في برامجها. عندما تجد واحدة، تطلق تحديثًا للمستخدمين ليقوموا بتحميله. تحميل هذه التحديثات بمجرد إصدارها أمر سهل جدًا، يتساءل المرء لماذا لا تحرص العديد من الشركات على القيام بهذا الأمر.

في عام 2017، حدث نوع من هجوم الفدية ضرب جميع أنحاء العالم يسمى “WannaCry” والذي أصاب الآلاف من الضحايا، بما في ذلك المنظمات ضخمة مثل فيديكس والخدمات الصحية الوطنية في المملكة المتحدة (المزيد حول هجمات الفدية أدناه). قبل الهجوم، أصدرت مايكروسوفت التصحيح “باتش”، أي تحديث البرامج الذي حل المشكلة، ولكن لم يقم بتحميله العديد من مديري النظام، مما أدى إلى حدوث هجوم واسع النطاق. لحسن الحظ توقف الهجوم، ولكن لا يكون هذا هو الحال دائمًا. أسهل طريقة لتجنب أن تصبح الضحية القادمة للقراصنة هي تحديث البرمجيات الخاصة بك باستمرار.

من أين أبدأ؟

- إذا كان النظام الخاص بك يدار من قبل مسؤول النظام، تأكد من أنه مطلع على تحديثات البرامج بمجرد صدورها ويعمل بسرعة على تحديث النظام الخاص بك.

- إذا كنت تمتلك شركة صغيرة بحيث تقوم بإدارة أجهزة الكمبيوتر بنفسك، قم بتفعيل تحديث ويندوز. بمجرد تحديث النظام الخاص بك، قم بإعادة تشغيل أجهزة الكمبيوتر.

ب. الحماية ضد الفيروسات

الفيروسات هي البرامج الضارة التي تصيب جهاز الكمبيوتر الخاص بك دون أي تحذير. يمكن للفيروسات أن تفعل أشياء كثيرة، ولكنها عادة ما تصل إلى الملفات الخاصة بك وتقوم بحذفها أو تغييرها. انتشرت الفيروسات بسرعة عن طريق تكرار وإرسال أنفسهم إلى الأشخاص الموجودين في قائمة جهات الاتصال الخاصة بك. إذا أصيب أحد أجهزة الكمبيوتر في شبكتك بفيروس، فإنه يمكن أن ينتشر بسرعة عبر شركتك، مما يتسبب في فقدان البيانات الكبيرة. إذا كنت تتواصل مع العملاء والزبائن عبر البريد الإلكتروني (الأمر الذي نقوم به جميعنا تقريبًأ)، فإنك تعرضهم هم الآخرين لخطر الإصابة كذلك.

البرمجيات الخبيثة وفايروسات الفدية هما النوعين الأكثر خطورة من الفيروسات على الشبكة اليوم. هناك بعض الاختلافات بين البرامج الضارة وفيروسات الفدية “رانسومير”. البرمجيات الضارة هي “مالوير”. والتي تعمل عن طريق خداع الضحية في تحميل بعض البرامج، وبالتالي تتمكن من الوصول إلى جهاز الكمبيوتر الخاص بالضحية. يمكن تتبع ما تقوم بالوصول إليه عبر جهاز الكمبيوتر الخاص بك، وسرقة المعلومات الحساسة، أو نشر البريد المزعج عبر البريد الإلكتروني.

فيروسات الفدية “رانسوموير” هي نوع معين من البرامج الضارة. يغلق جهاز الكمبيوتر الخاص بك ويحجب الوصول إلى الملفات الهامة الخاصة بك حتى تدفع الفدية. يعمل رانسوموير عن طريق تشفير الملفات الخاصة بك باستخدام مفتاح خاص يمكن الوصول إليه فقط من قبل منشئه. كان هجوم واناكراي المذكور أعلاه من نوع رانسومواير. دفع الفدية لا يساعد بالضرورة: ليس هناك ما يضمن أن يقوم القراصنة بقك تشفير الملفات الخاصة بك بالفعل.

هناك عدد من الخطوات الأساسية التي يمكنك اتخاذها لتجنب إصابة جهاز الكمبيوتر الخاص بك بالفيروسات. أولاَ قم بتثبيت برامج مكافحة الفيروسات على جميع أجهزة الكمبيوتر المكتبية. يقوم برنامج مكافحة الفيروسات بفحص رسائل البريد الإلكتروني الواردة، وكذلك الملفات الموجودة حاليًا على جهاز الكمبيوتر الخاص بك، ثم يحذف أو يعزل أية فيروسات يعثر عليها. يقوم المخترقون بابتكار الفيروسات الجديدة باستمرار، لذا يجب تحديث برامج مكافحة الفيروسات بشكل منتظم. تشتمل أفضل برامج مكافحة الفيروسات على ميزة ضبط جهاز الكمبيوتر الخاص بك لتحميل التحديثات تلقائيًا. يجب التأكد من أن موظفيك يدركون أن عليهم عدم فتح الملفات المشبوهة، وحذف أي مرفقات للبريد الإلكتروني من مصدر لا يكونون متأكدين من أنه جدير بالثقة.

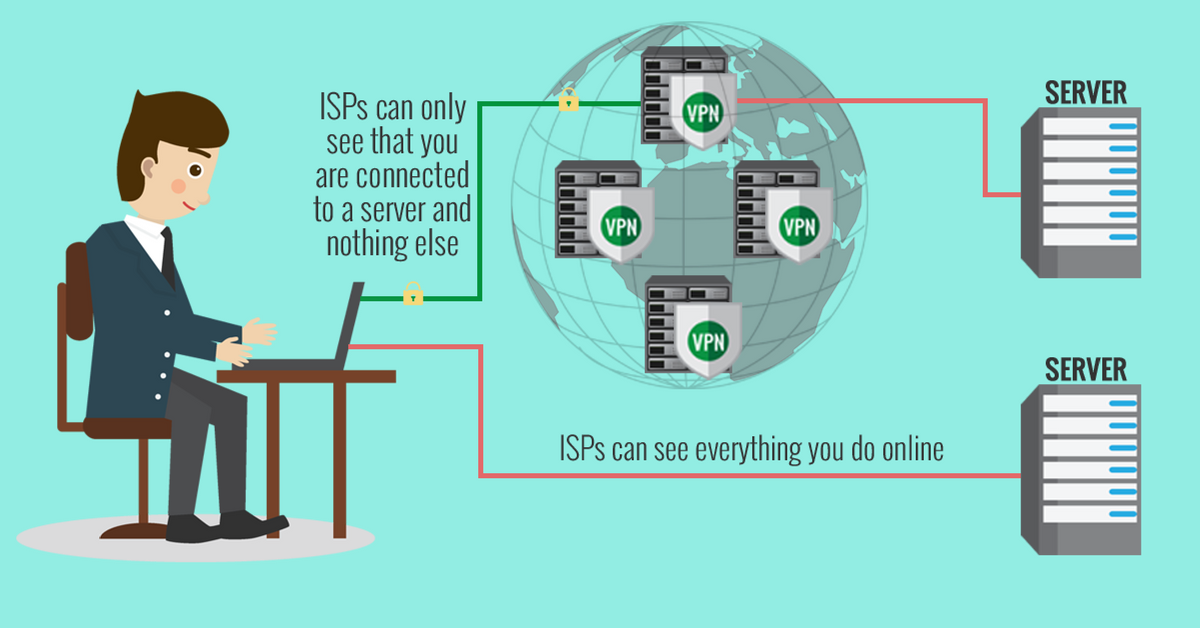

استخدام VPN للوصول إلى الإنترنت يمكن أن يمنحك أيضًا حماية أمنية إضافية. لأن الشبكات الافتراضية الخاصة تسمح لك بالوصول إلى الإنترنت بشكل مجهول الهوية، ولأنها تقوم بتشفير جميع البيانات الخاصة بك، فإنها تجعل تتبع جهاز الكمبيوتر الخاص بك صعبًا للغايةبالنسبة للقراصنة. يرسل لك موفرو خدمة VPN تحذير أمان عند محاولة الوصول إلى عناوين الإنترنت المريبة.

إذا وقعت بالفعل ضحية هجوم رانسوموير، فإنه لم يفت الاوان. هإليك هذاالدليل خطوة بخطوة ليساعدك على التغلب على الهجوم.

من أين أبدأ؟

- تحديث برنامج مكافحة الفيروسات الخاص بك، أو إذا لم يكن لديك واحدًا قم تثبيت واحد الآن.

- تثقيف موظفيك بعدم فتح المرفقات المشبوهة.

- تصفح الإنترنت باستخدام VPN.

- قراءة المزيد حول كيفية إحباط هجوم رانسومواير في حال كنت بحاجة إلى الرجوع إليها.

ج. إعداد جدار حماية

مثل معظم الشركات اليوم، تكون جميع الأجهزة في مكتبك على الأرجح متصلة باتصال إنترنت عريض النطاق والذي يكون مشغلاً طيلة الوقت. إذا كان هذا هو الحال، فهناك احتمال قوي أن يكون القراصنة الإلكترونيين قد بحثوا على شبكة الأجهزة الخاص بك مرة واحدة على الأقل. تفعل القراصنة هذا بشكل عشوائي، ولكن عندما يجدوا عنوان كمبيوتر صالح، يقومون باستغلاله واستغلال جميع نقاط الضعف للوصول إلى الشبكة الخاصة بك وأجهزة الكمبيوتر المنفردة على تلك الشبكة.

تثبيت جدار الحماية هي أفضل وسيلة لمنع حدوث هذا النوع من الهجوم. تعمل الجدران النارية عن طريق فصل أجزاء مختلفة من الشبكة عن بعضها البعض، مما يسمح فقط بحركة المرور المرخص بها على الشبكة للعبور من خلال الجزء المحمي من الشبكة. إذا كنت تدير شركة تجارية صغيرة، فإن الجدار الناري سيحمي الشبكة المحلية الخاصة بك من الإنترنت الواسع. يفحص جدار الحماية الجيد جميع حزم البيانات التي تتدفق إلى الشبكة للتأكد من كونها شرعية وتصفية الحزم التي تعتبرها مشبوهة. من أجل منع المخترقين من استهداف أجهزة كمبيوتر فردية على شبكتك، يحجب جدار الحماية الهوية الفردية لكل جهاز كمبيوتر.

تثبيت جدار حماية أمر معقد ويجب أن يتم من قبل شخص مدرب ومختص. إلا أنه يسهل عملك: كل ما عليك القيام به هو التحدث إلى مسؤول النظام الخاص بك، والتأكد من حماية الشبكة.

من أين أبدأ؟

- اتصل بمسؤول النظام، واسأله ما إذا كانت شبكتك المحلية تمتلك جدارًا ناريًا، وإذا لم تكن كذلك، اطلب منه تثبيت واحد.

د. الاحتياطات الخاصة لأجهزة الكمبيوتر المحمولة وغيرها من الأجهزة المحمولة

لأنها محمولة ويمكن أن تتنقل بها خارج المكتب؛ فإن أجهزة الكمبيوتر المحمولة معرضة بشكل خاص لخطر الانتهاكات الأمنية. فهي هدف للصوص لأنه من السهل سرقتها ثم بيعها. قد يتصرف الموظفين بإهمال مع أجهزة الكمبيوتر المحمولة الخاصة بعملهم لأن معظم الشركات تقوم ببساطة باستبدال الجهاز إذا فقد أو سرق. ومع ذلك، فإن استبدال جهاز كمبيوتر محمول يكلف نفقات مالية كبيرة، وخاصة بالنسبة للشركات الصغيرة. ولكن هذه ليست المشكلة الأكبر. أجهزة الكمبيوتر المحمولة الت ييستخدمها الموظفون، وخاصة الموظفين الكبار منهم، من المرجح أن تحتوي على معلومات حساسة يمكن أن تضر عملك إذا وقعت في الأيدي الخطأ.

توجد بعض الاحتیاطات التي یجب علیك وموظفیك اتخاذھا لمنع سرقة الکمبیوتر المحمول وتخفیف العواقب الأکثر خطورة في حالة سرقة كمبيوتر محمول تابع لشركة. أولاً، عندما يستخدم الموظف جهاز كمبيوتر محمول في منطقة عامة، أو حتى في اجتماع أو مؤتمر، يجب عليه دائمًا التأكد من إبقاء الكمبيوتر المحمول على مرمى البصر. يجب أن تبقى أجهزة الكمبيوتر المحمولة في الأمتعة المحمولة، وعدم تركها في مناطق تخزين الأمتعة في الفنادق أو المطارات.

يمكن للقراصنة أيضًا الوصول بسهولة إلى البيانات على جهاز كمبيوتر محمول أو جهاز هاتف محمول إذا كان الاتصال ليس على شبكة آمنة. هناك عدد من التدابير التي نوصي بها لحماية البيانات الخاصة بك، مثل استخدام كلمة مرور قوية، إجرائ نسخ احتياطي لجميع العمل الذي قمت به على جهاز الكمبيوتر المحمول الخاص بك قبل الصفر، وتشفير البيانات الخاصة بك. وتختص هذه المبادئ التوجيهية بالأجهزة المحمولة. نعرضها بالتفصيل في القسم 3، “حماية البيانات الخاصة بك”.

سيفيدك التخطيط الاستباقي لاحتمالية سرقة أحد أجهزة شركتك. إذا كنت تستخدم أحد أشكال التخزين السحابي لأي من احتياجات البرامج الخاص بك، تحقق من ميزات إدارة الجهاز المحمول المقدمة من المزود. يسمح لك كبار مزودي الحوسبة السحابية بمسح حساب أي جهاز في حالة فقدانه أو سرقته.

تنطبق هذه النصائح كلها على الهواتف الذكية للشركة. هناك عدد من الخطوات التي يمكنك اتخاذها لتأمين الهواتف الذكية للشركة، وهذا الدليل المخصص لأجهزة آي فون سوف يرشدك خلال هذه العملية. هناك عدد من تطبيقات الأمان التي نوصي باستخدامها، بالإضافة إلى طرق تغيير إعدادات هاتفك لجعله أكثر أمانًا.

واحدة من أفضل الطرق لحماية الأجهزة – سواء أجهزة الكمبيوتر المحمولة، والهواتف الذكية، وجهاز أليكسا التابع لأمازون، أو حتى جهاز بلاي ستيشن 4 الخاص بمكتبك (إذا كان مكتبك من النوع الذي يحب المتعة ويحتوي على جهاز ألعاب!) – هو عن طريق تثبيت VPN لتشفير جميع البيانات التي تنتقل عبر هذه الأجهزة. لا تحتاج بالضرورة إلى تثبيت VPN على كل جهاز. بدلًا من ذلك، يمكنك تثبيته مباشرة على جهاز التوجيه “الراوتر” الخاص يمكتبك. وبهذه الطريقة، ستتمكن من حماية جميع الأجهزة التي تستخدم اتصال الإنترنت في المكتب.

من المهم أيضَا صياغة سياسة حول الأجهزة التي تسمح للموظفيم بجلبها معهم للعمل. تشجع العديد من الشركات عمالها على جلب أجهزة الكمبيوتر المحمولة الخاصة بهم وغيرها من الأجهزة إلى المكتب لأن القيام بذلك هو أرخص بكثير من توفير معدات لكل موظف على حدة. نوصي بأن تطلب تثبيت برامج مكافحة الفيروسات على جميع الأجهزة الشخصية التي يتم استخدامها لأي غرض والحصول على تحديثات منتظمة.

من أين أبدأ؟

- تحديث جميع أجهزة الكمبيوتر المحمولة والهواتف الذكية في الشركة مع أحدث برامج مكافحة الفيروسات وتحديثات نظام التشغيل.

- صیاغة سیاسة حول نوع الأجھزة التي يمكن استخدامها في العمل وخصائص الأمان التي یجب أن تحتوي علیھا.

- اتصل بأي من مزودي الحوسبة السحابية واطلب منهم مساعدتك في إدارة الجهاز المحمول.

3. حماية البيانات الخاصة بك

بغض النظر عن نوع النشاط التجاري الذي تديره، فبياناتك هي في جوهر ما تقوم به. بدون معلومات الاتصال الخاصة بعملائك، والمخزون الخاص بك، وبياناتك، وكل ما يقع بينهما، لن تكون قادرًا على العمل في نشاطك تجاري. يمكن أن تضيع البيانات الخاصة بك بعدة طرق. يمكن أن يحدث تلف للجهاز أو أن يكسر، يمكن للقراصنة الدخول إلى النظام الخاص بك والاستيلاء عليه، أو يمكن أن يكون أن يتعرض لإصابة من قبل كارثة طبيعية. ولذلك، يجب أن يكون هدفك هو تأمين نفسك ضد فقدان البيانات من خلال اتخاذ الاحتياطات ضد أسوأ الآثار.

أ. إجراء النسخ الاحتياطي للبيانات الهامة

هناك نوعان مختلفان من النسخ الاحتياطية. عندما تقوم بعمل نسخة احتياطي كامل، فأنت تقوم بعمل نسخة من كامل البيانات التي قمت بتحديدها ووضعها على جهاز آخر أو نقلها إلى وسيط مختلف. مع النسخ الاحتياطي التزايدي، على النقيض من ذلك، يمكنك ببساطة إضافة البيانات التي تم إنشاؤها منذ آخر مرة قمت فيها بنسخ احتياطي لبيانات النظام الخاص بك.

الطريقة الأسهل والأكثر فعالية هي الجمع بين الاثنين. إجراء نسخة احتياطية كاملة بشكل دوري ونسخة احتياطية إضافية كل يوم بينهما. أو، يمكنك إجراء نسخة احتياطية كاملة كل ليلة بعد ساعات العمل. من الأهمية بمكان أن نختبر فعلًا أن النسخ الاحتياطية تعمل: فإذا فقدت كل البيانات الخاصة بك ووجدت أن أنظمة النسخ الاحتياطي لا تعمل ستكون تلك مأساة. يمكنك إجراء ذلك من خلال استعادة جزء من بياناتك كاختبار إلى موقع جديد. سيؤكد لك ذلك أن أنظمة النسخ الاحتياطي تعمل ويساعدك على تحديد أية مشكلات في عملية النسخ الاحتياطي.

هناك العديد من الطرق المختلفة للنسخ الاحتياطي للبيانات الخاصة بك. يمكنك وضعها على جهاز فعلي، مثل ذاكرة تخزين خارجين USB أو قرص صلب ثان أو وضعه في مجلد مشترك على شبكتك. يمكنك أيضًا الاحتفاظ بالنسخ الاحتياطية في مكان آمن خارج الموقع. ومع ذلك، فإن النسخ الاحتياطي للبيانات الخاصة بك إلى موقع مادي واحد معين لن بساعدك في حالة وقوع الكوارث الطبيعية أو السرقة. ونحن نوصي بشدة أن تستثمر جميع الشركات في نظام النسخ الاحتياطي القائم على السحابة – انظر القسم التالي لمزيد من التفاصيل.

من أين أبدأ؟

- قيم سياسة الاحتفاظ بالبيانات الخاصة بالشركة. هل يتم الاحتفاظ بنسخة احتياطية من جميع بياناتك المهمة؟ إذا كان الأمر كذلك، أين يتم الاحتفاظ بتلك البيانات؟

- العمل مع مسؤول النظام أو موظفي تكنولوجيا المعلومات لتنفيذ خطة النسخ الاحتياطي الأسبوعية.

- اختبار نظام النسخ الاحتياطي الخاص بك للتأكد من أنه يعمل.

ب. تشفير بيانات الشركة الحساسة المحفوظة في السحابة

تحتفظ اليوم، العديد من الشركات بمعظم – إن لم يكن كل – البيانات الخاصة بهم على منصات التخزين السحابي. يمكن أن يكون هذا نظام تخزين قائم على السحابة، مثل دروب بوكس، أو منصات SaaS (البرمجيات كخدمة) مثل سيلسفورس. لأننا نشير إلى هذه الأنظمة باسم “السحابة”، فنحن نميل إلى تخيل أن بياناتنا يتم الاحتفاظ بها آمنة في الفضاء الافتراضي. في الواقع، كل ما يعنيه الاسم هو أنه لا يتم تخزين البيانات الخاصة بك على القرص الصلب الخاص بك أو الشبكة المحلية، ولكن بدلًا من ذلك على مرافق الحوسبة عن بعد التي تقدمها الخدمة القائمة على السحابة التي تستخدمها. ولذلك، من الضروري النظر بعناية في أنواع التدابير الأمنية التي يضعها مزود الخدمة السحابية وما إذا كانت بياناتك محمية على مستوى مناسب.

هناك عدد من الأساليب التي يمكنك اتباعها للتأكد من أمان ملفاتك في السحاب. إن أبسط أسلوب وأكثرها أمانًا هو تشفير الملفات يدويًا، وهناك عدد من البرامج التي يمكن أن تساعدك على القيام بذلك. وهذا يعني أنك لن تحتاج إلى الاعتماد على الأمن الذي يقدمه مزود خدمة التخزين السحابي الخاص بك، ويمكنك استخدامه دون قلق. تأكد فقط من عدم رفع مفاتيح التشفير.

ومع ذلك، يجب عليك فحص خيارات التخزين السحابي بعناية. هناك العديد من مقدمي الخدمات في السوق، يمتلك بعضهم من الأصغر والأقل شهرة في الواقع ميزات أمنية أكثر قوة من الأسماء الكبيرة. ستعمل بعض هذه الخدمات على تشفير الملفات تلقائيًا قبل تحميلها إلى السحاب.

يوجد خيار آخر مختلف وهو استخدام تزامن التورنت BitTorrent Sync، وهي خدمة مجانية تمامًا. تم تصميم بيتورنت سينك كبديل للأنظمة القائمة على السحابة بدون تخزين الملفات في الواقع في السحابة. بدلاً من ذلك، فإنه يتيح لك التعاون على المستندات من خلال منصة تبادل الملفات من الند للند (P2P). وتميل هذه الخدمات إلى استخدام التشفير AES-256 الفريد من نوعه وتمكن المصادقة الثنائية، مما يضيف طبقة إضافية من الأمن.

هذا الدليل الفائق للخصوصية على الإنترنت يوضح ذلك بشكل أكبر.

من أين أبدأ؟

- قم بتقييم بيانات الشركة الهامة الخاصة بك. كم منها يتم تخزينه أو عمل نسخ احتياطية منه على منصة سحابة، وهل هذه المنصة آمنة؟

- ابحث عن المنصات السحابية وعن مستوى الأمن الذي يلبي احتياجات شركتك على أفضل وجه

ج. حماية كلمات السر الخاصة بك

الطريقة الأكثر شيوعًا لمصادقة هوية من يسمح له بالوصول إلى الشبكة الخاصة بك أو البيانات الهامة الخاصة بك هي إنشاء كلمة مرور. على عكس غيرها من أنظمة المصادقة التكنولوجيا الفائقة مثل البطاقات الذكية وبصمات الأصابع أو بصمة العين، كلمات السر مفيدة لأنها لا تكلف أي شيء وسهلة الاستخدام. ومع ذلك، فكلمات السر معرضة أيضًا للاختراق. طور المتسللين أدوات متطورة وأوتوماتيكية تمكنهم من اختراق كلمات السر البسيطة في بضع دقائق. كما يمكنهم أيضًا استخدام أساليب احتيالية مختلفة للوصول إلى كلمات مرور شركتك، مثل هجوم التصيد الاحتيالي، حيث يتنكرون في صورة كيان رسمي (مثل غوغل) ويخدعون الأشخاص لتقديم كلمات المرور الخاصة بهم.

يمكن أن تصبح كلمات المرور غير فعالة لعدد من الأسباب. في كثير من الأحيان، نحن نتجاهل حماية متنداتنا الهامة باستخدام كلمة السر، مما يعني أن أي شخص يستخدم أحد أجهزة الكمبيوتر في مكتبك يمكنه الوصول إلى تلك المستندات. كما يقوم الموظفين بكتابة كلمات المرور الخاصة بهم في مكان ظاهر من أجل تجنب نسيان كلمات المرور. والأهم من ذلك، يميل الناس إلى استخدام كلمات المرور الضعيفة التي يسهل تذكرها، واستخدام نفس كلمة المرور مرارَا وتكرارًا، وعدم تغيير كلمات المرور الخاصة بهم. كل هذه الأخطاء تترك الباب مفتوحًا للقراصنة.

تساعدك هذه الخطوات السبع على إنشاء كلمة مرور قوية تمنع هجمات الإختراق:

- إنشاء كلمات مرور مختلفة للخدمات المختلفة

- تغيير كلمات السر الخاصة بك بانتظام

- اختيار كلمة مرور قوية

- التحقق باستخدام خطوتين

- تعطيل الإكمال التلقائي لأسماء المستخدمين وكلمات المرور

- استخدام مدير كلمة السر – التطبيق أو البرنامج الذي يخزن جميع كلمات مرور المستخدم بشكل آمن

- لا ترسل كلمة المرور الخاصة بك عن طريق البريد الإلكتروني أو تقوم بذكرها عبر الهاتف

إنشاء كلمة مرور قوية ليس أمرًا صعبًا. استخدام أداة لكلمات السر، مثل هذه الأداة، الذي يخبرك بمدى جودة كلمة المرور الخاصة بك وكم من الوقت سيستغرق القراصنة لاختراقها. يمكنك أيضًا استخدام مولد كلمات السر العشوائية الآمن الذي يعمل على إنشاء كلمة سر عشوائية تمامًا.

قم بتثقيف موظفيك حول أهمية كلمات السر القوية وهو أمر بالغ الأهمية إذا كنت تريد أن تجعل كلمات السر أداة رئيسية في ترسانة الأمن الإلكتروني الخاص بك، بدلًا من باب خلفي للقراصنة يمكنهم أن يتسللوا إليك من خلاله.

من أين أبدأ؟

- تأكد من أن جميع الموظفين يتحققون من كلمات المرور الخاصة بهم مع أداة لقياس قوة كلمات السر. إذا كانت كلمات المرور الخاصة بهم قابلة للاختراق في غضون بضع دقائق أو حتى ساعات، اطلب منهم تغيير كلمات المرور الخاصة بهم إلى شيء أكثر أمنًا.

- قم بتمكين التحقق بخطوتين من جميع حسابات الموظفين كلما أمكن ذلك.

د. إنشاء الأذونات

إذا كنت تفكر في من يمتلك حق الوصول إلى المعلومات الحساسة في الشركة الخاصة بك، فإن الجواب هو الأرجح الكثير من الأشخاص. اتخذ خطوات لتقييد الوصول إلى النظام الخاص بك. بحيث يتم إعطاء الموظفين المصرح لهم بإدارة النظام الخاص بك وتثبيت البرامج حسابات المشرفين.

قد تتراخى الشركات أيضًا عن طريق السماح للموظفين بمشاركة حسابات تسجيل الدخول وكلمات المرور بين عدد من الموظفين. مما يجعل من المستحيل تحديد كيف أو متى حدث اختراق في نظامك. امنح كل مستخدم/ة حسابًا خاصًا، مع منحه تصاريح محددة لعمله/ ها. إذا كنت تستخدم نظام التشغيل ويندوز، يمكنك تعيين مستويات أذونات مختلفة للمستخدمين استنادًا إلى أدوارهم داخل شركتك. إذا غاب الموظف لفترة طويلة، أو ترك الشركة، قم بإلغاء وصوله والأذونات في أقرب وقت ممكن.

من أين أبدأ؟

- اعمل مع مسؤول النظام الخاص بك لتقييم مستوى الوصول الخاص بكل موظف.

- قم بتغيير الأذونات والتصاريح الخاصة بك بحيث يكون لكل موظف إمكانية الوصول إلى البرامج والإعدادات المطلوبة لعمله.

هـ. حماية الشبكات اللاسلكية الخاصة بك

إحدى الطرق الأخرى التي يمكن للقراصنة الوصول من خلالها إلى النظام الخاص بك هو عبر شبكة الإنترنت اللاسلكية في مكتبك. ونظرًا لأن شبكات واي فاي تستخدم التوصيل اللاسلكي بدلاً من الكابلات لتوصيل أجهزة الكمبيوتر بالإنترنت، فإن كل ما يتطلبه اختراق الشبكة هو التواجد داخل نطاق الشبكة بالإضافة إلى عدد قليل من أدوات البرمجيات المجانية. قد يتمكن الدخلاء الذين يمكنهم الدخول إلى شبكتك من سرقة ملفاتك وإتلاف النظم الخاصة بك. وبالرغم من أن معظم أجهزة واي فاي تتمتع بميزات الأمان لمنع حدوث ذلك، فإن معظمها تقوم بإيقاف تشغيل هذه الميزات بشكل افتراضي من أجل تسهيل عملية الإعداد.

إذا كنت تستخدم شبكة واي فاي، فتأكد من تشغيل ميزات الأمان هذه. يمكنك أيضا تقييد الوصول اللاسلكي إلى ساعات العمل بحيث لا يتمكن للقراصنة من الدخول إلى النظام الخاص بك بين عشية وضحاها. ويمكنك منع المارة من الوصول إلى الاتصال الخاص بك عن طريق تقييد الوصول إلى شبكة الواي فاي إلى أجهزة كمبيوتر محددة عن طريق وضع نقاط الوصول.

من أين أبدأ؟

- اطلب من المسؤول عن تكنولوجيا المعلومات الخاص بك التأكد من أن شبكة الواي فاي لديك تتمتع بميزات تشغيل على أعلى مستوى من الأمان وأن الوصول إلى الواي فاي يقتصر على ساعات العمل.

و. تصفح الإنترنت بأمان

حين تقوم بتصفح الإنترنت أو يقوم موظفوك بذلك، يتم تتبع أنشطتك بالعديد من الطرق البسيطة والدقيقة وغير الملحوظة. ويمكن بعد ذلك تجميع هذه الأنشطة من قبل وكلاء طرف ثالث دون موافقتك. يمكن لموظفيك الولوج دون قصد إلى مواقع الويب الخطيرة التي تسرق بيانات شركتك. ويمكن اختراق معلوماتك الشخصية أو التجارية إذا تم إدخالها في مواقع عبر اتصال غير مشفر.

إن أفضل طريقة لتشفير اتصالك وضمان خصوصية كل من نشاطك التجاري وخصوصيتك الشخصيةللموظفين الفرديين هي تثبيت شبكة ظاهرية خاصة (VPN). الشبكة الظاهرية الخاصة (VPN) أو الشبكة الافتراضية الخاصة تخفي عنوان آي بي الخاص بالشركة وتقوم بتشفير بيانات التصفح الخاصة بك. كما أنهم يجعلون تصفحك مجهولاً، مما قد يكون مهما إذا كنت تبحث خلال نشاطك التجاري بشكل متكرر على منافسيك، أو إذا كان سجل التصفح التجميعي قد يكشف عن معلومات الملكية لمنافسيك.

الجانب السلبي لاستخدام VPN هو أن خدمات VPN الموثوقة والغنية بالمميزات تكلف المال للاشتراك الشهري. وقد يختار العديد من الأفراد والشركات استخدام الخادم الوكيل “البروكسي” المجاني كبديل. تكمن المشكلة في أننا لا نعرف من يقوم تحديدًا بتشغيل الخوادم الوكيلة المجانية المتاحة على الإنترنت. يمكن أن يكونوا قراصنة، أو يمكن استخدامها لجمع المعلومات من قبل مختلف الكيانات العامة أو الخاصة. في حين يخفي الوكيل هويتك ونشاطك عن المواقع التي تزورها، فإنه من المحتمل أن يرى كل ما تقوم به على الإنترنت. هذا أحد الأسباب التي نوصي من أجلها بالاستثمار في الشبكة الافتراضية الخاصة بدلًا من الوكيل، للتصفح الآمن بالفعل.

يمكنك أيضًا تعزيز الأمان عن طريق إضافة عدد من ميزات الأمان إلى المتصفح. نظرًا لأن متصفح فايرفوكس مفتوح المصدر، فقد تم إنشاء مجموعة قوية من إضافات الأمان له بمرور الوقت. وتشمل هذه أدوات منع الإعلانات متعددة الأغراض، وملحقات التشفير، وحماية بيانات المتصفح، ومديري ملفات تعريف الارتباط وذاكرة التخزين المؤقت، والمزيد. لمزيد من المعلومات، اطلع على القائمة الكاملة لـ 20 من إضافات الأمان الموصى بها في فايرفوكس.

من أين أبدأ؟

- فكر في الاشتراك في خدمة VPN التي تقدم حلول الأعمال.

- ابدأ في استخدام متصفح فايرفوكس مع إضافات الأمان حسب الحاجة لشركتك.

ز. حماية البيانات الحساسة التي تم إنشاؤها عن طريق العمل عن بعد والموظفين الذين يعملون خارج الشركة

توظف العديد من الشركات الصغيرة موظفين عن بعد لأداء مجموعة واسعة من المهام. في وجود الإنترنت، وإمكانية العمل مع الآخرين في جميع أنحاء العالم أصبح من السهل القيام بهذا. يأتي توظيف العاملين عن بعد بالعديد من الفوائد: فهذا يعني أنه لا يتعين عليك توظيف موظف للقيام بمهمة واحدة تقنية أو رتيبة، وهذا يعني أنه يوجد لديك العديد من الخيارات المتاحة والمرشحين المؤهلين. ومع ذلك، يكون العمل عن بعد مصحوبًا ببعض المشكلات المتعلقة بالأمن الإلكتروني. قد تكون قد نفذت جميع وسائل الحماية التي حددناها أعلاه، ولكن العديد منها تصبح غير فعالة إذا كان الوصول إلى البيانات الحساسة يتم من قبل العاملين عن بعد خارج شبكة الشركة المحمية، خاصة إذا كانوا يستخدمون نقطة ساخنة للوصول إلى الإنترنت “شبكة الواي فاي العامة”.

يمكن أن تساعدك حلول إدارة الهواتف المحمولة، كما هو موضح في القسم 2.د.، على إدارة العاملين عن بعد، وموظفيك الذين يسافرون للعمل. الأهم من ذلك، يجب عليك التأكد من قام العاملين بالاتصال عن شبكة الشركة المحمية مع اتصال آمن في حالة محاولة الوصول إلى بيانات الشركة الحساسة.

يوفر ويندوز ميزة اتصال سطح المكتب البعيد، ولكن هذا في حد ذاته لا يكفي لتأمين البيانات الخاصة بك. إذا كنت تعتمد على العاملين عن بعد، وإذا كنت لا ترغب في تسريب أو سرقة بياناتك، فسيكون من الحكمة تطبيق شبكات VPN المتخصصة التي تسمح للمستخدمين عن بعد لأول مرة الدخول إلى شبكة المكاتب، وبعد ذلك يمكن الاتصال بأجهزتهم باستخدام ميزة اتصال سطح المكتب البعيد. يمكن أن يكون هذا الأمر معقدًا، لذلك تواصل مع شخص خبير في تكنولوجيا المعلومات ليساعدك على تكوين VPN خاص بشبكة مكتبك.

من أين أبدأ؟

- تقييم سياسة العاملين عن بعد. كيف يمكن للعاملين عن بعد الوصول إلى بيانات الشركة، وهل بيانات الشركة حساسة؟

- تحدث إلى مسؤول تكنولوجيا المعلومات الخاص بك لإعداد طريقة آمنة لاتصال العاملين عن بعد للاتصال بالشبكة الخاصة مكتبك.

ح. حماية بيانات عملائك

أن تفقد البيانات الحساسة الخاصة بشركتك أو تسرق أمر، وأن يتم اختراق بيانات العملاء أو الزبائن أمر آخر تمامًا. هناك عواقب قانونية خطيرة لذلك، لذا يكون من المفيد معاملة المعلومات الحساسة لعميلك بأقصى قدر من الرعاية.

عادةً يتم نقل بيانات العملاء عبر نقاط متعددة. إذا كنت تدير موقعاً للتجارة الإلكترونية أو تقوم بدفع الأموال من خلال موقعك على الويب، فسيكون أول نقل للمعلومات الحساسة (بما في ذلك الأسماء وتفاصيل بطاقة الائتمان) من متصفح ويب العميل إلى خادم الويب للتجارة الإلكترونية. إن أفضل طريقة لحماية هذه البيانات هي التأكد من أن موقعك يستخدم شهادة SSL وبروتوكول HTTPS، على الأقل في الصفحات التي تجمع بيانات حساسة. سيضمن ذلك تشفير بيانات العميل أثناء انتقالها من خادمه إلى خادمك. إذا كنت تقوم بنقل بيانات العميل داخل الشركة، يجب عليك تطبيق جميع ميزات الأمان التي وصفناها أعلاه، وخاصة تلك المتعلقة بالتخزين والنقل السحابي.

من أين أبدأ؟

- تحدث إلى مزود التجارة الإلكترونية الخاص بك أو المطورين الذين يعملون لديك في الشركة للتأكد من أن الحصول على بيانات بطاقة الائتمان وغيرها من المعلومات الحساسة يتم بأسلم طريقة ممكنة.

4. إرساء ثقافة الأمن الإلكتروني في مكان عملك

إن الإجراءات التي حددناها في هذا الدليل شاملة، وإذا اتبعت جميع الإرشادات المتعلقة بنشاطك التجاري، فإنك ستقلل إلى حد كبير من خطر تعرضك لهجوم إلكتروني. إلا أن هذا ممكن إذا كان عملك قائم عليك أنت فقط.

كل ما يحتاجه الأمر هو موظف واحد يقوم بإرسال بيانات العميل على اتصال غير آمن أو النقر على وصلة غير آمنة وتحميل البرمجيات الخبيثة، مما يتسبب في تعطل جميعن أنظمة الأمن الخاصة بك وضياع جميع جهودك. لذا فإن أهم إجراء يمكنك القيام به هو تثقيف موظفيك حول أهمية الأمن الإلكتروني.

على الجانب الآخر، إذا كنت تزرع ثقافة الأمن الإلكتروني في مكان عملك، وقمت بشرح سياسات الأمن الإلكتروني الخاصة بك، ولماذا يتم تطبيقها، وإذا كنت تقوم بتدريب الموظفين على إدارة الأجهزة والبيانات الشركة بأمان، سيصبح موظفيك هم خط الدفاع الأول والأكثر فعالية ضد الهجمات الإلكترونية.

إن أفضل طريقة للحصول على موافقة موظفيك على خطة الأمن الإلكتروني هي تصميمها بالتعاون معهم. حيث يزيد إشراكهم في وضع الخطة من دوافعهم في تنفيذها. موظفيك هم أيضًا الخبراء في عملك، فهم الأدرى بنقاط ضعفه وقوته. هم الذين يتعاملون مع بيانات الشركة الحساسة الخاصة بك طوال اليوم، لذلك فهم أفضل من يمكنه إخبارك بنقاط الضعف والنظم التي تحتاج إلى تعزيز أو تحسين.

ابدأ في عقد دورات تدريبية منتظمة مع موظفيك بشأن قضايا الأمن الإلكتروني. هذا هو المكان المناسب للعمل المنهجي من خلال تقنيات أمنية مهمة، مثل تلك التي حددناها أعلاه. تأكد من أن كلمات المرور الخاصة بهم والأذونات محدثة وأنهم يستخدمون كلمات السر التي يستحيل كسرها. تأكد من أنهم لا ياتركون كلمات السر موجودة في أوراق الملاحظات اللاصقة المعلقة في المكتب. وضح لهم كيفية تجنب التعرض لخداع هجمات التصيد عبر البريد الإلكتروني ومخاطر البرامج الضارة من المواقع الخطرة. علم موظفيك الطرق العديدة والشائنة التي قد يحاول القراصنة من خلالها الحصول منهم على معلومات. شجعهم على عدم مناقشة أي معلومات سرية للشركة في الأماكن العامة – أنت لا تعرف أبدًا من يمكن أن يكون مستمعًا إليهم على الناحية الأخرى. اجعل هذه الإرشادات سهلة الفهم والمتابعة. لقد أنشأنا نسخة مطبوعة تتضمن خطوات بسيطة يمكن لموظفيك اتباعها للبقاء في أمان. يمكنك تعليق هذا على لوحة إعلانات المكتب أو الثلاجة، أو تخصيصها لتناسب الاحتياجات المحددة الخاصة بك.

قم بتدعيم مبادئ الأمن الإلكتروني في سياسة مكتوبة، واطلب من التوقيع على نسخة من هذه السياسة، مع التأكد من فهمهم لمدى خطورة مشكلة الأمن الإلكتروني. يمكنك حتى كتابة بنود الأمن الإلكتروني في عقود الموظفين.

والأهم من ذلك، تذكر أن تهديدات الأمن الإلكتروني تتطور وتتغير باستمرار. يبتكر القراصنة باستمرار طرقًا أكثر إبداعًا وأكثر تطورًا لاقتحام أنظمة الكمبيوتر وسرقة البيانات الخاصة بك. ابق مواكبًا للتطورات في مجال الأمن الإلكتروني، وتأكد من تثقيف موظفيك بشأن هذه التطورات أيضًا.

من أين أبدأ؟

- قم بتعليق دليل الأمن الإلكتروني الذي قدمناه على لوحة إعلانات مكتبك، وارسل هذا النموذج بالبريد الإلكترونيلجميع الموظفين.

- ابدأ في صياغة برنامج التدريب على الأمن الإلكتروني لجميع موظفيك.

نحن نؤمن بشكل شخصي بأن ھذا الدلیل یمکن أن یساعدك ويساعد الأشخاص الذین تھمھم حمایة أنفسھم من التھدیدات الإلکترونیة. إذا كان من المهم بالنسبة لك كما هو مهم لنا أن تجنب أصدقائك وزملائك التعرض لهجوم من قبل المتسللين، أسد نفسك معروفًا وشارك هذه المادة معهم على الفيسبوك وتويتر.

المصدر: vpnmentor.com