المصدر: البوابة العربية للأخبار التقنية

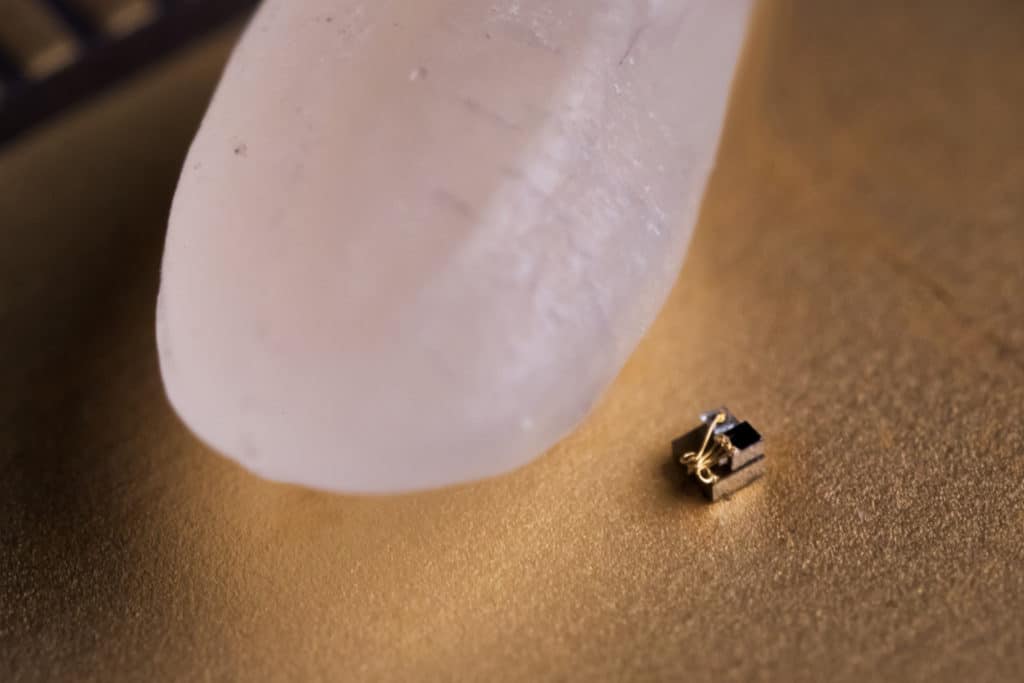

أعلنت جامعة ميشيغان الأمريكية أن باحثيها قد طوروا حاسوبًا تبلغ أبعاده 0.3 مم × 0.3 مم، وهو ما يمثل حجمًا أصغر من حبة الأرز ليصبح أصغر كمبيوتر بالعالم وبذلك تتفوق جامعة ميشيغان على شركة آي بي أم IBM في مجال تطوير الحوسبة الصغيرة.

وقد سبق أن كشفت شركة آي بي إم في شهر مارس الماضي عن أصغر كمبيوتر في العالم تبلغ أبعاده 1 مم 1x مم، وهو ما يمثل حجمًا أصغر من حبة الملح الصخري، ليتغلب على كمبيوتر Micro Mote الصغير الذي أنشئه فريق بحث جامعة ميشيغان في عام 2015 والذي كان أبعاده 2 مم × 2 مم.

ومن جهته قال ديفيد بلاو أستاذ الهندسة الكهربائية والكمبيوتر والذي قاد تطوير النظام الجديد: “نحن لسنا متأكدين مما إذا كان ينبغي أن يطلق عليه جهاز كمبيوتر أم لا، فهي تعتبر مسألة رأي وتتوقف على ما إذا كان يقوم بالحد الأدني من وظائف الحوسبة”.

وأضاف إن أحد التحديات الكبيرة في صنع أصغر كمبيوتر في العالم والذي حجمه أصغر عشر مرات من حجم جهاز آي بي أم هي كيفية تشغيله بطاقة منخفضة للغاية وخاصة عندما يجب أن يكون تغليف النظام شفاف، حيث يمكن للضوء الصادر من من أي جهة أن يحفز تيارات في دوائره الصغيرة.

بالإضافة إلى المعالج وذاكرة الوصول العشوائي يعتمد هذا الحاسوب في عمله على الخلايا الكهروضوئية -وهي طريقة لتحويل الضوء إلى كهرباء- حيث يحتوي على معالجات وأجهزة إرسال واستقبال لاسلكية. ولأنه أصغر من أن يكون له هوائيات راديو تقليدية فإنه يستقبل وينقل البيانات بالضوء المرئي، وتقوم المحطة الأساسية بتوفير الضوء من أجل الطاقة والبرمجة وتَلقى البيانات.

وقال بلاو: “كان علينا في الأساس أن نبتكر طرقاً جديدة في مجال تصميم الدوائر الإلكترونية بحيث تكون منخفضة الطاقة وتتحمل الضوء، فعلى سبيل المثال تم تبديل الصمامات الثنائية Diodes -التي يمكن أن تتصرف مثل الخلايا الشمسية الصغيرة- بنوع من المكثفات يُسمى switched capacitors.

وكان هناك تحدي آخر هو تحقيق دقة عالية أثناء التشغيل باستخدام طاقة منخفضة، حيث أن ذلك قد يؤدي إلى وجود ضوضاء noise في عمل العديد من الإشارات الكهربائية التقليدية مثل الشحن والتيار والجهد.

تم تصميم الجهاز الجديد كجهاز استشعار لدرجة الحرارة بدقة، حيث يقوم بتحويل درجات الحرارة إلى فواصل زمنية محددة مع تعريف النبضات الإلكترونية. تقاس الفواصل الزمنية على الشريحة مقابل فترة زمنية ثابتة ترسلها المحطة الأساسية ثم يتم تحويلها إلى درجة حرارة. ونتيجة لذلك يمكن للكمبيوتر الإبلاغ عن درجات الحرارة في مناطق صغيرة – مثل مجموعة من الخلايا – مع وجود خطأ محتمل يبلغ حوالي 0.1 درجة مئوية.

النظام مرن للغاية ويمكن إعادة تصميم لمجموعة متنوعة من الأغراض، ولكن فريق البحث اختار أن يكون غرضه الأساسي هو العمل على قياسات درجات الحرارة الدقيقة بسبب الحاجة له في علم الأورام. حيث تشير بعض الدراسات إلى أن الأورام تكون دراجة حرارتها أعلى من درجة حرارة الأنسجة الطبيعية، وبناء عليه فدرجة الحرارة قد تساعد أيضا في تقييم علاجات السرطان.

قال غاري لوكر أستاذ علم الأشعة والهندسة الطبية في جامعة ميشيغان: “بما أن جهاز استشعار درجة الحرارة صغير ومتوافق حيويًا، فيمكننا زراعته في فأر وتنمية الخلايا السرطانية حوله ومن ثم نستخدم مستشعر درجة الحرارة هذا لدراسة التغيرات في درجة الحرارة داخل الورم مقابل الأنسجة الطبيعية وبناء عليه سنستطيع استخدام التغيرات في درجة الحرارة لتحديد نجاح أو فشل العلاج”.

يشير فريق الباحثون في جامعة ميشيغان إلى بعض التطبيقات التي يمكن أن يستخدم فيها هذا الكمبيوتر :

- استشعار الضغط داخل العين لتشخيص الجلوكوما

- دراسات السرطان

- مراقبة خزانات النفط

- مراقبة العمليات البيوكيميائية

- المراقبة: السمعية والبصرية

رابط الموضوع من المصدر: باحثو جامعة ميشيغان يتفوقون على شركة آي بي إم بتطوير أصغر كمبيوتر في العالم

from البوابة العربية للأخبار التقنية https://ift.tt/2MkHoar

via IFTTT