ملخص فعاليات مؤتمر حلول أمن المعلومات في نسخته السادسة

البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

أكد الرئيس التنفيذي لمؤتمر فيرتشوبورت (VirtuPort) السادس لحلول أمن المعلومات بمنطقة الشرق الأوسط وشمال أفريقيا 2018 المهندس سامر عمر، الذي انطلق أمس بالرياض بأن توظيف تقنيات الذكاء الاصطناعي أصبح اليوم ضرورياً لحماية الشركات الرقمية الجديدة ضد تهديدات الجيل التالي من الهجمات السيبرانية، كونه يوفر عنصراً أساسياً في استراتيجيات التصدي للهجمات السيبرانية الحديثة.

وجاء ذلك خلال كلمته الافتتاحية التي دشن بها المؤتمر وأوضح فيها “ولادة فجر جديد حول استثمار قدرة الآلة على التعلم والذكاء الاصطناعي في الدفاع ضد الهجمات الإلكترونية”، وأشار بأن المشاركات المحلية والدولية من الشخصيات والشركات العالمية الكبرى تصب جميعها للتأكيد على هذا الإطار.

إنترنت الأشياء

من جهته ذكر غونتر ريس Gunter Reiss، نائب الرئيس لشؤون التسويق وتطوير الأعمال على مستوى العالم بشركة A10 Networks بأنه بحلول 2030 سيتضاعف عدد أجهزة إنترنت الأشياء في العالم ليصل إلى 125 مليار جهاز، وإنترنت الأشياء هي شبكة من الأجهزة المادية والمركبات والأجهزة المنزلية وغيرها من العناصر المضمنة مع الأجهزة الإلكترونية وأجهزة الكمبيوتر وأجهزة الاستشعار والمحركات والاتصال، والتي تمكن هذه الأجهزة من الاتصال وتبادل البيانات.

وأشار إلى أن تقنيات إنترنت الأشياء تتيح إمكانية استشعار الأجهزة أو التحكم فيها عن بعد عبر البنية الأساسية للشبكة الحالية، مما يوفر فرصًا لمزيد من الدمج المباشر للعالم المادي في النظم المستندة إلى الكمبيوتر، مما يؤدي إلى تحسين الكفاءة والدقة والمنفعة الاقتصادية، بالإضافة إلى تقليل التدخل البشري، فيما ارتفع عدد الأجهزة المؤهلة عبر الإنترنت بنسبة 31 في المئة من عام 2016 إلى 8,4 مليار العام الماضي.

ومن المقدر أيضاً أن تبلغ القيمة السوقية العالمية لإنترنت الأشياء 7,1 تريليون دولار بحلول 2020، ووفقا لجون ماينارد John Maynard، نائب الرئيس، للمبيعات الأمنية على مستوى العالم في شركة سيسكو Cisco Systems فإن هناك زيادة كبيرة في استخدام تقنيات إنترنت الأشياء، ومن المتوقع بحلول عام 2020 أن يصل عدد أجهزة إنترنت الأشياء إلى 200 مليار جهاز، وهو رقم ينبغي أن يدفع أخصائيي الأمن السيبرانيين إلى تطوير استراتيجيات فعالة لمكافحة التهديدات المحتملة.

وأوضح ماينارد خلال المؤتمر أن 69 في المئة من الشركات يعتقدون أن التكنولوجيا التشغيلية هي ناقلات هجومية قابلة للتطبيق في عام 2018، وعلاوة على ذلك فإن 58 في المئة من الشركات في الشرق الأوسط وشمال أفريقيا قد عانت من خروقات علنية وتعرضت أصولها للخطر.

وكشف ريتشارد راي، كبير مدراء الاستشارات الهندسية والعمليات لمنطقة أوروبا والشرق الأوسط وأفريقيا في Netscout Arbor خلال كلمته عن زيادة هائلة بنسبة 174 في المئة في الهجوم، وبلغ أكبر هجوم DDoS تم تسجيله حتى الآن بواسطة شركة Arbor Networks ما يصل إلى 1,7 تيرابايت في الثانية.

وقدر نائب الرئيس لشؤون التسويق وتطوير الأعمال على مستوى العالم بشركة A10 Networks عدد الأجهزة المتصلة بخدمات الجيل الخامس 5G بمليار جهاز، وتوقع البدء في تشغيله تجارياً مع نهاية 2020، وعدد مواصفات الجيل الخامس، كزيادة عدد الهوائيات للمحطات (MIMO) بشكل كبير، وسرعات نقل أسرع بعشرة أضعاف ما قبلها، وزيادة سرعة الاستجابة لتصبح أقل من ميلي ثانية، وزيادة عمر بطاريات الأجهزة إلى عشرة أضعاف ما قبلها، بالإضافة إلى زيادة عدد الأجهزة التي يمكن خدمتها في كيلو متر مربع واحد، وتوفير سرعات نقل جيدة خلال الحركة بسرعة 500 كيلو في الساعة.

استراتيجية الأمن الإلكتروني

ذكر نائب الرئيس لشؤون الشركات في كاسبرسكي لاب فينامين ليفتسوف في حديثه الذي عنونه بـ”الاستراتيجية الأمنية الفعالة: بين الفضاء المفتوح والغرف المحصنة”، بأن الحدود والعوائق أصبحت في الوقت الحالي أمراً مألوفاً في الأمن الإلكتروني، وأنه عند اختيار أحد الحلول، فإن أول خطوة يجب القيام بها تتمثل في معرفة المشكلات التي ترتبط بنقل البيانات وتخزينها، فضلاً عن حاجة النظام للربط بخدمات السحابة، مما يفرض قيوداً على اختيار استراتيجية الأمن الإلكتروني للشركات والمؤسسات.

وسلط العرض التقديمي ليفتسوف الضوء على أهم العوامل التي يجب أخذها بالاعتبار عند تشكيل استراتيجية الأمن الإلكتروني، ومن بينها، الاستعداد لطلب خدمات خبراء خارجيين، بما في ذلك التأمين الإلكتروني، واستخدام معلومات التهديدات والتحليلات على التهديدات المستعصية المتطورة (APT)، ونشر حلول ذات بنية تقلل من مخاطر تسرب البيانات واستخدام القدرات الضمنية.

وقال: “يكمن النهج الصحيح لبناء استراتيجية الأمن الإلكتروني، كما هو الحال دائماً، في إيجاد توازن بين النظام المفتوح، مع الاستخدام النشط للخدمات المدارة ومصادر السحابة، والعزلة التامة عن المصادر الخارجية”.

واعتبر أمير كنعان، المدير التنفيذي لشركة كاسبرسكي لاب بمنطقة الشرق الأوسط وتركيا وإفريقيا، أن مؤتمر أمن المعلومات في منطقة الشرق الأوسط وشمال إفريقيا “منبراً سنوياً لا نظير له”، إذ يتيح للمختصين تبادل المعارف واكتساب المهارات المتعلقة بأمن المعلومات، لا سيما في بيئة تشهد تطوراً مستمراً في التهديدات التي تستهدف الشركات والحكومات في جميع أنحاء العالم.

وأشار إلى دراسة حديثة أجرتها كاسبرسكي لاب أظهرت أن اختراق البيانات يمكن أن يكلف الشركات في المنطقة خسائر قد تصل إلى نحو مليون دولار، وأعرب عن فخر شركته بأن تكون جزءاً من هذا الحدث الاستراتيجي الذي قال إنه “يتماشى مع تركيزنا على رفع مستوى الوعي حول أمن المعلومات، ويؤكد التزامنا بمساعدة القطاعات في المملكة على تحقيق مستقبل قائم على الابتكار وينسجم مع رؤية 2030”.

وأضاف أن الدراسة أوضحت “أن الشركات الإقليمية تعطي الاستثمار في أمن المعلومات الأولوية المطلوبة، متوقعًا أن تخصص ما يصل إلى 27 في المئة من موازنات تقنية المعلومات فيها للأمن الإلكتروني، مع توضيح الدور الاستراتيجي الذي يجب أن تلعبه حماية البيانات المؤسسية، وقال “نحن نتطلع إلى مشاركة الآخرين خبراتنا ومساعدة الشركات في المملكة على أن تكون مستعدة لمجابهة جميع المخاطر والتهديدات التي يمكن أن تواجهها”.

متطلبات الأمان

فيما قال ريان محتسب مدير الحسابات الرئيسية بشركة فورتينت Fortinet: “إن الانتشار السريع للأجهزة المحمولة وإنترنت الأشياء والبيئات متعددة السحابة أدى إلى تلاشي حدود الشبكات الحديثة، وينبغي أن يطرأ تحول استراتيجي يواكب التطور السريع للبنى التحتية للشبكة والتهديدات المستمرة في هذه البيئة لتوفير الحماية الفعالة لها وإدارتها”.

وذكر محتسب بأن المؤسسات تواجه أيضاً متطلبات تنظيمية لأن عليها أن تأخذ بعين الاعتبار شهادات الاعتماد الأمني، حيث لم تعد الاستراتيجيات الأمنية القديمة تعمل على تأمين البنية التحتية الحديثة الحالية بشكل صحيح، مما يقتضي وجود استراتيجية أمنية جديدة، وأكد بأن وحدة النسيج الأمني من Fortinet يمكنها تلبية متطلبات الأمان، وهي تفعل ذلك من خلال ثلاث سمات رئيسية “الاتساع والتكامل والأتمتة”.

وحث سكوت مانسون Scott Manson، المدير الإداري للشرق الأوسط وتركيا بشركة مكافي McAfee، في جلسة “قياس كفاءة ضوابط أمن المعلومات المخططات التصميمية الأساسية أم الحلول الفردية”، على أهمية مراجعة كيفية بحث المؤسسات عن البساطة والحلول المدمجة في البنية التصميمية في إطار مكافحة الجريمة الإلكترونية، مع ديمومة الحاجة إلى منتجات الحلول الفردية لزيادة الكفاءة الإلكترونية لهذه المؤسسات.

وأدار المهندس ياسر السويلم، مدير عام أمن المعلومات في STC نقاشاً مفتوحاً حول “الذكاء الاصطناعي في مواجهة العامل البشري”.

اليوم الثاني

يجري خلال اليوم الثاني من المؤتمر عقد جلسة بعنوان “إبقاء السرعة مع مشهد التهديد”، والتي سيقدمها ديفيد باول Dave Powell، المدير الإداري لشؤون أمن المعلومات في شركة أكسنتشر Accenture PLC، في حين يقدم ماهر جاد الله، مدير المبيعات الإقليمي لمنطقة الشرق الأوسط في شركة Tenable، جلسة “Cyber Exposure”.

ويتحدث جيمس هانلون، مدير اختصاص الأسواق المالية، لمنطقة أوروبا والشرق الأوسط وأفريقيا بشركة Splunk حيال “استخلاص قيمة أكبر من منصة الجيل القادم من مركز عمليات أمن المعلومات”، بالإضافة إلى حديث جميل أبو عقل، مدير الخدمات والمبيعات لحلول أمن المعلومات في المملكة العربية السعودية في شركة سيمانتيك Symantec.

ويحفل اليوم الثاني بجلسة “فيروس طلب الفدية القادم على الأبواب، لماذا لم تستعد بعد لتفاديه”، والتي يقدمها ديفيد باول Dave Powell، المدير الإداري لشؤون أمن المعلومات في شركة أكسنتشر Accenture PLC، فيما يقدم ماهر جاد الله، مدير المبيعات الإقليمي لمنطقة الشرق الأوسط في شركة Tenable جلسة “مواكبة مشهد التهديدات”.

تجدر الإشارة إلى أن نسخة هذا العام من المؤتمر تأتي برعاية شركة الاتصالات السعودية (أعمال) بالتعاون مع الاتحاد السعودي للأمن السيبراني والبرمجة والدرونز، كما يقام على هامش المؤتمر للعام الثاني على التوالي مسابقة هاكاثون Cyber Saber بمشاركة أكثر من 100 طالب وطالبة سعوديين من 10 جامعات حكومية وخاصة.

ويفتخر مؤتمر هذا العام بزيادة الرعاية على جميع المستويات بما في ذلك العديد من الرعاة البلاتينيون للمؤتمر A10 و Cisco و Netscout | Arbor، بالإضافة إلى Accenture و Aiuken Cybersecurity و F5 و Forcepoint و Fortinet و Kaspersky Labs و McAfee و Micro Focus و Obrela Security Industries و Palo Alto Networks و Splunk و Symantec و Tenable كرعاة ذهبيون.

أما الرعاة الفضيون لمؤتمر أمن المعلومات لمنطقة الشرق الأوسط وشمال إفريقيا فهم على التالي: Anomali و Attivo Networks و Barracuda و Carbon Black و Citrix و CyberScore و Infoblox و Intel471 و ISC 2 و Lookout و Malwarebytes و Qualys و RSA و SaasPass و Tripwire و Wipro Zero Fox، وتشمل الجهات الراعية الأخرى Marcom Arabia و W7Worldwide و CISOMAG.

البوابة العربية للأخبار التقنية ملخص فعاليات مؤتمر حلول أمن المعلومات في نسخته السادسة

إنت كنت تشاهد ما تقرأ الآن فاعلم أن هذا المحتوى مستخدم بشكل غير شرعي في هذا الموقع، ومصدره الأصلي موقع البوابة العربية للأخبار التقنيةfrom البوابة العربية للأخبار التقنية https://ift.tt/2Qovwql

via IFTTT

تطبيق جديد لإدارة الأزمات في موسمي الحج والعمرة

البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

شهد اليوم الثالث من “المعرض الدولي السعودي للأمن والوقاية من المخاطر“، إقامة عدد من الجلسات التفاعلية التي تمركزت حول الحج والمدن الذكية ضمن منتدى “أمن وسلامة الحج” ومنتدى “المدن الذكية الآمنة“، والتي تم تنظيمها على هامش فعاليات المعرض، وأعلن مدير عام شركة استمرارية Estmrarya Consulting أحمد رياض Ahmed Riad في منتدى أمن وسلامة الحج عن تعاون جديد مع وزار الحج والعمرة لتشغيل تطبيق إلكتروني جديد في موسم الحج المقبل، والذي يستهدف من بناء قاعدة بيانات ضخمة تساعد على توقع الأزمات والتعامل معها بشكل سلسل خلال إدارة موسمي الحج والعمرة.

وأوضح في كلمته أن التطبيق الجديد الذي تعمل عليه الشركة بالتعاون مع وزارة الحج والعمرة من المتوقع أن يتم العمل به بدءاً من موسم الحج المقبل، حيث يقوم الحاج أو المعتمر بإدخال بياناته الشخصية من خلال التطبيق مثل العمر والحالة الصحية للحاج أو المعتمر، مما يعطي الأجهزة المعنية ما تحتاجه لبناء قاعدة بيانات ضخمة عن زوار بيت الله الحرام، وتمكن الجهات المعنية من توقع حدوث الأزمات من خلال تحليل بيانات الحشود من معتمرين وحجاج ومواجهتها والعمل على معالجتها قبل أن تتفاقم.

وأضاف مدير عام شركة استمرارية، أن تحقيق المرونة في مناسك الحج والعمرة يتطلب من المملكة التوقع والاستعداد والاستجابة والتعافي والتكيف مع الاضطرابات والتغيرات المفاجئة وهذا وفقا لتعريف الأمم المتحدة للمرونة في عملية إدارة الحشود.

نظام متكامل لإدارة الحشود

واستعرض إياد إبراهيم مدير المبياعات والتسويق في شركة “ثاليس” الفرنسية Thales Group، استراتيجية متكاملة لكيفية إدارة الحشود في موسم الحج والعمرة، عبر وضع نظام متكامل مع البيانات التي يتم تحليلها لاتخاذ القرارات الصحيحة في الوقت المناسب.

وأوضح أن بناء المدن الذكية يساعد بشكل كبير في إدارة الحشود، لافتًا إلى أن النظام التي تقترحه الشركة الذي يربط كل الشعائر المقدسة من خلال نظام موحد متكامل يعتمد على تقنيات الفيديو والصور والبيانات وتحليلها بشكل آلي، الأمر الذي يمكن الجهات المعنية من السيطرة على إدارة الحشود خلال اداء الشعائر المقدسة مهما كان حجمها واكتشاف أي تصرف غير مألوف والتعامل معه بشكل حاسم.

نحو بيئة تعزز توطين صناعة الأمن والسلامة بالمملكة

شهد منتدى المدن الذكية الأمنة جلسة خاصة أدارها الرئيس التنفيذي لشركة نورثروب جرومان Northrop Grumman في الشرق الأوسط، سعادة وليد عبد المجيد أبو خالد، واستعرض من خلالها سبل توفير بيئة مناسبة لإيجاد وتفعيل التقنيات المتطورة التي تعمل على نقل صناعة الأمن في المملكة، موضحاً أن النجاح في هذه الصناعة المتقدمة يكون عبر توفير العنصر البشري الوطني القادرعلى التعامل مع هذه التقنيات.

وقال أبو خالد: “تمتلك شركتنا خبرة تمتد لأربعين سنة في السعودية، ونسبة التوطين فيها نحو 52 في المئة، ونعمل على تطبيق استراتيجية تتواءم مع رؤية 2030، حيث نقوم بالتعاقد مع شركات محلية لاستلام زمام المبادرة في العقود التي نقوم بتنفيذها داخل المملكة. والهدف الرئيسي من ذلك هو نقل المعرفة والتقنية للشركات المحلية. والجدير بالذكر بأنه هناك حاليا أكثر من 100 ألف طلبة سعوديين يدرسون في أرقى الجامعات الأميركية لوحدها، وهذا يبشر بجيل واعد سيعود لتقديم الفائدة للمملكة مستقبلاً. ركزنا على التعامل مع الخريجين الموجودين في الولايات المتحدة الاميركية عبر برنامج صيفي خاص، كما حاولنا تحفيز شابات وشباب الوطن للدخول في مجال التقنية المتقدمة”.

وأضاف: “كما أطلقنا مع كاوست مسابقة مميزة لشباب وشابات الوطن ركزت على التحديات التي تواجه المملكة في العلوم والهندسة والتخصصات الأخرى ذات العلاقة بالبيئة أو التقنية المتقدمة ولاقت نجاحا كبيرا أبهر الاعلام العالمي”.

ودعا أبو خالد رجال الأعمال والمستثمرين الكبار للدخول بهذه الصناعة، مبيناً أنها تضم فرصاً واعدة وكبيرة جداً، وهذا ما يبدو جلياً ضمن رؤية المملكة 2030 التي تدعو إلى توطين التصنيع الأمني داخل المملكة لتصل إلى 50 في المئة، بدلاً من الاعتماد على المصانع الخارجية، خصوصاً أن المملكة من أعلى الدول في الصرف الأمني.

وأشار أبو خالد إلى أن التعاون الحالي مع شركات عالمية لتعزيز تواجد صناعة الأمن المتقدم على أراضيها، يحتاج لايجاد مراكز أبحاث متعلقة بالتقنية في نطاق الأمن والسلامة وغيرها، بالإضافة إلى تعزيز التعاون الأكاديمي بين جامعات المملكة العربية السعودية والجهات الحكومية المعنية. كما لابد من توفير برامج ابتعاث عالمية لتجهيز الكوادر الوطنية الملائمة للتعامل مع هذه التقنيات المستقبلية.

وختم أبو خالد بالقول: “نريد أن ننهي مبدأ نشتري ونستخدم من خلال توفير الامكانات اللازمة لتوفير العنصر البشري الوطني الذي يمكننا من التصنيع، وإلا سنبقى نعمل ضمن هذا المبدأ لعشرين سنة مقبلة. بالتكاتف مع رجال الأعمال والجامعات ومراكز الأبحاث تستطيع المملكة تطوير أنظمة تمتلكها بعد أن كانت تشتريها فقط”.

البوابة العربية للأخبار التقنية تطبيق جديد لإدارة الأزمات في موسمي الحج والعمرة

إنت كنت تشاهد ما تقرأ الآن فاعلم أن هذا المحتوى مستخدم بشكل غير شرعي في هذا الموقع، ومصدره الأصلي موقع البوابة العربية للأخبار التقنيةfrom البوابة العربية للأخبار التقنية https://ift.tt/2F8WEZx

via IFTTT

الصين تراقب المواطنين من خلال تحليل طريقة المشي

البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

بدأت الصين في نشر أداة مراقبة جديدة مصممة للتعرف على الأشخاص من خلال طريقة المشي أو أشكال أجسام الناس، وذلك في سبيل التعرف عليهم حتى عندما تكون وجوههم مخفية عن الكاميرات، وتستخدم الشرطة أداة المراقبة الجديدة في شوارع أكبر مدينتين لديها بكين وشنغهاي، مما يضيف أداة جديدة إلى العدد الهائل من كاميرات المراقبة التي يستخدم العديد منها تقنيات التعرف على الوجه، مما يثير القلق بين المدافعين عن الخصوصية حول مدى استعداد السلطات الصينية لمراقبة مواطنيها.

وتعتبر الأداة الجديدة بمثابة جزء من حملة مستمرة عبر الصين لتطوير المراقبة باستخدام تقنيات الذكاء الاصطناعي والبيانات، وقال هوانغ يونغ تشن Huang Yongzhen، الرئيس التنفيذي لشركة واتريكس Watrix التي صممت النظام، في مقابلة في مكتبه في بكين إن الأداة قادرة على تحديد الأشخاص الذين يبدأ طولهم من نصف متر (165 قدم)، حتى مع ظهور ظهرهم أو تغطية وجوههم.

وأضاف “لسنا بحاجة إلى تعاون الناس معنا لنتمكن من التعرف على هويتهم، ولا يمكن خداع نظام تحليل طريقة المشي لأننا نقوم بتحليل جميع ميزات الجسم بأكمله”، ويمكن لهذا النظام أن يملأ الفجوة المتعلقة بأنظمة التعرف على الوجه، والتي تحتاج إلى صور مقربة عالية الدقة لوجه الشخص لكي تعمل.

وكانت شركة واتريكس قد أعلنت الشهر الماضي أنها جمعت 100 مليون يوان (14.5 مليون دولار) لتسريع تطوير وبيع تقنية التعرف على المشي، وذلك وفقاً لتقارير وسائل الإعلام الصينية، وتستخدم الصين تقنية التعرف على الوجوه للتعرف على الأشخاص الموجودين في الحشود والقبض على الأشخاص المطلوبين للعدالة، كما تقوم الصين بتطوير نظام وطني متكامل لبيانات كاميرات المراقبة.

وعبر المسؤولون الأمنيون في إقليم شينجيانج Xinjiang في أقصى غرب الصين، وهي منطقة خضع سكانها المسلمون بالفعل لمراقبة مكثفة، عن اهتمامهم بالأداة، ويقول أحد الصحفيين الصينيين إنه من غير المستغرب أن تكون التقنية في الصين أسرع من بقية العالم بسبب تشدد بكين فيما يتعلق بالمراقبة الجماعية، وأضاف “استخدام تقنيات التعرف البيومترية للحفاظ على الاستقرار الاجتماعي وإدارة المجتمع هو اتجاه لا يمكن وقفه”.

وكان علماء في اليابان والمملكة المتحدة ووكالة أنظمة المعلومات الدفاعية الأمريكية قد قاموا بأبحاث فيما يتعلق بتقنية التعرف على المشي منذ أكثر من عقد من الزمن، حيث اختبروا طرقًا مختلفة للتغلب على الشكوك حول إمكانية التعرف على الأشخاص من خلال طريقة سيرهم، فيما عمل أساتذة من جامعة أوساكا Osaka مع وكالة الشرطة الوطنية اليابانية لاستخدام برمجيات التعرف على المشي على أساس تجريبي منذ عام 2013.

ويقول مارك نيكسون Mark Nixon، الخبير البارز في مجال التعرف على المشي في جامعة ساوثامبتون Southampton في بريطانيا: “الأمر أكثر تعقيد حسابيًا بالمقارنة مع المقاييس البيومترية الأخرى، ويتطلب الأمر أجهزة حاسب أقوة للقيام بذلك لأنك تحتاج إلى سلسلة من الصور بدلاً من صورة واحدة”.

ويستخرج نظام واتريكس Watrix صورة ظلية لشخص ما من الفيديو ويحلل حركة الصورة الظلية لإنشاء نموذج للطريقة التي يمشي بها الشخص، ولكنه غير قادر حتى الآن على تحديد الأشخاص في الوقت الفعلي، ويجب على المستخدمين تحميل الفيديو إلى البرنامج، والذي يستغرق حوالي 10 دقائق للبحث ضمن مقطع فيديو مدته ساعة، ولا يتطلب النظام كاميرات خاصة، حيث يمكنه استخدام لقطات من كاميرات المراقبة لتحليل طريقة المشي.

وقال هوانغ يونغ تشن، الباحث السابق والرئيس التنفيذي حاليًا للشركة إنه غادر الأكاديمية للمشاركة في تأسيس واتريكس في عام 2016 بعد أن رأى كيف أصبحت التكنولوجيا واعدة، وجرى احتضان الشركة من قبل الأكاديمية الصينية للعلوم، وبالرغم من أن النظام ليس جيدًا مثل تقنية التعرف على الوجوه، إلا أن هوانغ قال إن نسبة الدقة 94 في المئة، مما يكفي للاستخدام التجاري.

البوابة العربية للأخبار التقنية الصين تراقب المواطنين من خلال تحليل طريقة المشي

إنت كنت تشاهد ما تقرأ الآن فاعلم أن هذا المحتوى مستخدم بشكل غير شرعي في هذا الموقع، ومصدره الأصلي موقع البوابة العربية للأخبار التقنيةfrom البوابة العربية للأخبار التقنية https://ift.tt/2PbDyq2

via IFTTT

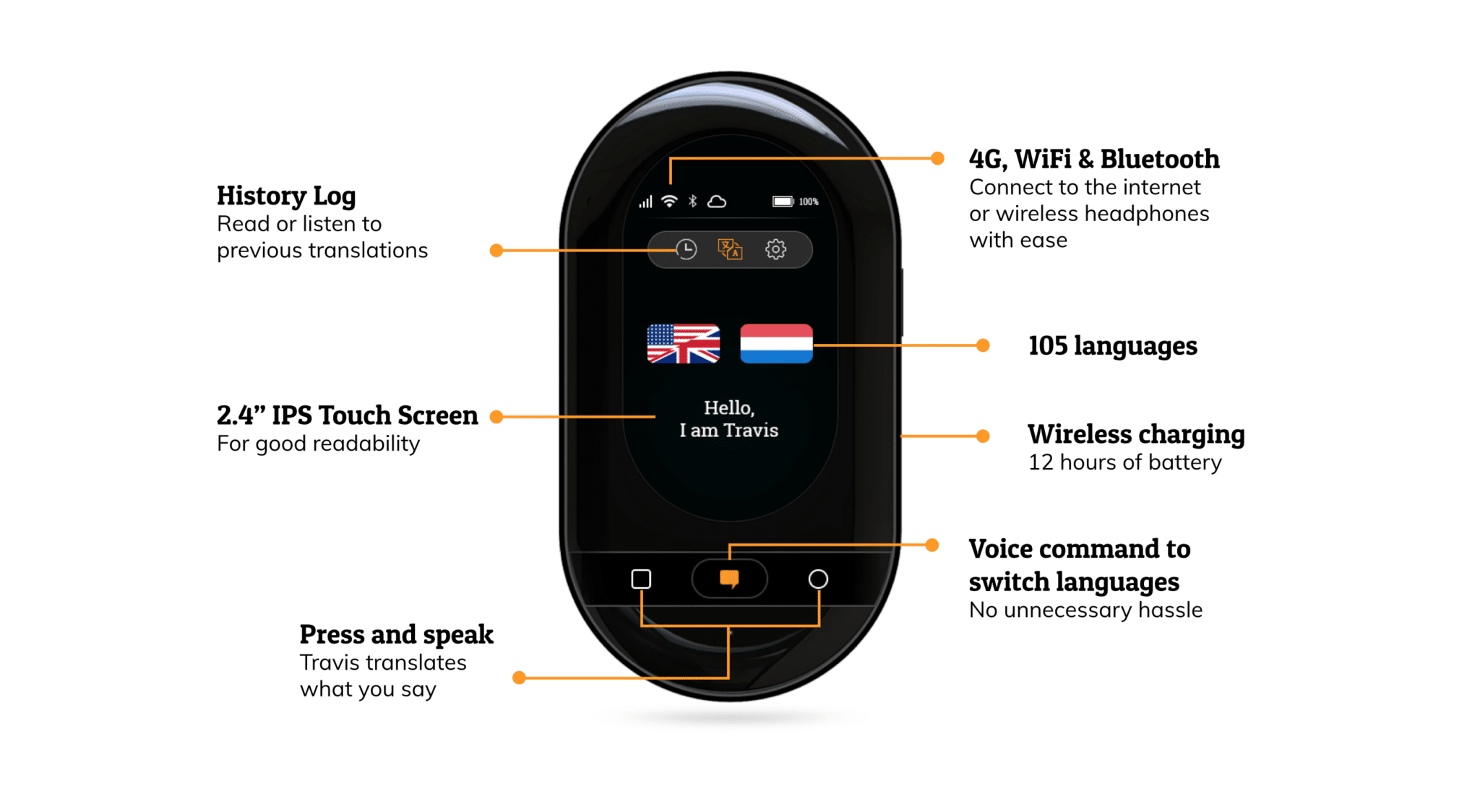

لن تحتاج إلى مترجم بعد الآن .. جهاز Travis Touch يساعدك على التواصل بأكثر من 105 لغات عالمية

البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

لا شك أن اختلاف اللغات تمثل مشكلة لمعظم الناس في التواصل مع الآخرين سواء أثناء السفر لإجازة واستكشاف جزء جديد من العالم، أو من أجل عمل أو دراسة، ففي الوقت الذي يبحث الجميع عن أدوات ترجمة مثل تطبيقات الهواتف الذكية وغيرها من الأدوات على الرغم من عدم توافر ميزة الترجمة الفورية بها، ابتكرت شركة ترافيس Travis الهولندية وهي شركة ناشئة في مجال الذكاء الاصطناعي جهاز جديد يحمل اسم ترافيس تاتش Travis Touch للترجمة الفورية يمنحك إمكانية التواصل بأكثر من 105 لغة.

يَعمل جهاز ترافيس تاتش Travis Touch translator على ترجمة ما تقوله بصوتك إلى لغتك المفضلة خلال ثواني معدودة لأنه يستخدم تقنيات الذكاء الاصطناعي للتعرف على الكلام وترجمته فورياً للغات المدعومة في أقل من 3 ثواني.

وفقًا للشركة فإن جهاز ترافيس تاتش Travis Touch هو المترجم الوحيد من نوعه في العالم الذي يعتمد على تقنيات الذكاء الاصطناعي والتعلم الآلي، بما في ذلك الأوامر الصوتية والشحن اللاسلكي، Travis ليس مجرد مترجم بل هو جهاز يقصد به التواصل الشخصي بشكل أكثر كفاءة من تطبيقات الترجمة الحالية، ويمكنه أيضًا العمل كنقطة اتصال Wi-Fi لما يصل إلى 11 جهاز آخر.

يعتبر جهاز Travis Touch هو مشروع شركة ترافيس الثالث للتمويل الجماعي وخليفة ترافيس وان Travis One مترجم الجيب الذي باعت منه الشركة حتى الآن أكثر من 110 ألف جهاز حول العالم.

للإسراع من عملية تطوير جهاز ترافيس تاتش الجديد، أطلقت الشركة مشروعها الثالث للتمويل الجماعي في بداية شهر أغسطس الماضي وتمكنت من تحقيق هدفها بسرعة كبيرة، حيث حظي المشروع منذ إطلاقه بدعم هائل إذ جمعت الشركة ما يزيد عن 290 ألف دولار حتى الآن من أكثر من 1000 جهة دعم – بنسبة تصل إلى 525% من هدفها الأصلي – ليصبح هذا المنتج من أهم المنتجات الموجودة على منصة انديجوجو Indiegogo للتمويل الجماعي، وقد تم حاليًا إغلاق مرحلة التمويل على منصة Indiegogo والبدء في مرحلة شحن المنتج للعملاء.

يمنحك جهاز ترافيس تاتش Travis Touch حاليًا إمكانية التواصل مع الآخرين والتعبير عن نفسك بأكثر من 105 لغة، وقد تحقق ذلك عن طريق دمج 16 محركًا من محركات الترجمة، تَضم محركات كبرى الشركات العاملة في مجال الترجمة مثل جوجل ومايكروسوفت و آي بي إم وعددًا من محركات الذكاء الاصطناعي والتعلم الآلي، ليوفر للمُستخدم أدق ترجمة يمكن الحصول عليها.

تعمل هذه المحركات عن طريق اختيار المنصة ذات الترتيب الأعلى على أساس لغات المحادثة التي يحددها المستخدم عن طريق الذكاء الاصطناعي.

يدعم جهاز ترافيس تاتش Travis Touch الترجمة الفورية في وضعين هما:

الوضع الأول وضع الاتصال بالإنترنت online: حيث يترجم ما يصل إلى 85 لغة.

الوضع الثاني وضع عدم الاتصال بالإنترنت offline: حيث يترجم 20 لغة من بينها اللغة العربية والإنجليزية والإيطالية والفرنسية والإسبانية والألمانية والتركية والروسية والهندية وغيرها.

مواصفات جهاز ترافيس تاتش Travis Touch:

يعمل الجهاز بمعالج رباعي النواة عالي الأداء ويأتي بشاشة عرض صغيرة قابلة للمس مساحتها 2.4 إنش، ليُظهر أيضًا الترجمة المكتوبة، وبطارية قدرتها 2500 ميللي أمبير/الساعة قادرة على العمل لمدة 12 ساعة عند استخدام وضع عدم الاتصال بالإنترنت أو 6 ساعات أثناء وضع الاتصال بالإنترنت على شحنة بطارية واحدة، ويدعم ميزة الشحن اللاسلكي Qi Wireless Charging، وميزة إلغاء الضجيج والتكامل مع سماعات البلوتوث.

كما يدعم ترافيس تاتش أيضاً اتصال 4G لأكثر من 200 مشغل للهاتف المحمول، ولن يشتمل الجهاز على بطاقة SIM ومع ذلك يمكن إدخال بطاقة SIM للجهاز وتشغيله كنقطة اتصال Hotspot وسيتمكن المستخدمون من مشاركة اتصال Wi-Fi مع ما يصل إلى 11 جهازًا آخر. ووفقًا للشركة يتمتع ترافيس تاتش بكونه جهازًا مستقلًا وليس تطبيقًا.

واحدة من الميزات الجديدة في جهاز Travis Touch هي ما يسمى بـ Magic button يُستخدم هذا الزر الأوامر الصوتية لتحديد اختيارات اللغات تلقائيًا، حيث يدعم الأوامر الصوتية بخمس لغات مختلفة: الإنجليزية والإسبانية والصينية والكورية واليابانية.

كيف يعمل جهاز ترافيس تاتش Travis Touch:

اختر لغتي المحادثة، ثم ابدأ بالكلام حيث سيستمع إليك جهاز ترافيس تاتش ويترجم ما قلته فوريًا، كما هو واضح في مقطع الفيديو التالي:

الجهاز متاح للشراء على الموقع الرسمي للشركة بسعر 249 يورو، أي ما يعادل 284 دولار أمريكي، ويمكنك شراءه من موقع الشركة مباشرة.

البوابة العربية للأخبار التقنية لن تحتاج إلى مترجم بعد الآن .. جهاز Travis Touch يساعدك على التواصل بأكثر من 105 لغات عالمية

إنت كنت تشاهد ما تقرأ الآن فاعلم أن هذا المحتوى مستخدم بشكل غير شرعي في هذا الموقع، ومصدره الأصلي موقع البوابة العربية للأخبار التقنيةfrom البوابة العربية للأخبار التقنية https://ift.tt/2Peipf8

via IFTTT

كوالكوم مجبرة على ترخيص التكنولوجيا للمنافسين بأمر من المحكمة

البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

تعرضت شركة صناعة الرقاقات كوالكوم لنكسة في معركتها مع منظمي مكافحة الاحتكار في الولايات المتحدة الذين يتهمون صانع أشباه الموصلات بإساءة استخدام مركزه المهيمن لاحتكار رقاقات الهواتف المحمولة ورفع التكاليف بالنسبة للمستهلكين، إذ أصدر قاض فيدرالي أمريكي حكمًا يوم أمس الثلاثاء بأنه يجب على كوالكوم أن ترخص بعضًا من تكنولوجيتها للمنافسين مثل إنتل، وجاء الحكم الأولي في دعوى الاحتكار ضد شركة كوالكوم التي رفعتها لجنة التجارة الفيدرالية الأمريكية FTC في أوائل عام 2017.

وقال الحكم الأولي للقاضية لوسي كوه Lucy Koh في المحكمة المحلية الامريكيه للمقاطعة الشمالية من ولاية كاليفورنيا إنه يجب على كوالكوم أن ترخص بعض براءات الاختراع المتعلقة بتصنيع ما يسمى رقاقات المودم، والتي تساعد الهواتف الذكية على الاتصال بشبكات البيانات اللاسلكية، لشركات صناعة الرقاقات المنافسة، وذلك بموجب التزامات قدمتها الشركة لمجموعات صناعية فيما يتعلق بتقديم تراخيص بشروط عادلة ومعقولة.

وأشارت لجنة التجارة الفيدرالية الأمريكية سابقًا إلى أن رفض شركة صناعة الرقاقات ترخيص براءات الاختراع لمنافسيها مثل إنتل وسامسونج كان جزء من مخطط للحفاظ على احتكارها، وبالرغم من أن القاضية لم تحكم في الأجزاء المركزية من قضية لجنة التجارة الفيدرالية ضد شركة كوالكوم، فإن القرار يعطي دفعة إلى لجنة التجارة الفيدرالية قبل بدء المحاكمة في شهر يناير/كانون الثاني.

وكانت كوالكوم ولجنة التجارة الفيدرالية قد طلبتا من القاضية لوسي كوه في الشهر الماضي تأجيل البت في القضية لمدة تصل إلى 30 يومًا أثناء مواصلة محادثات التسوية، وهو ما رفضته القاضية، ولم يتضح على الفور ما إذا كان القرار سوف يؤثر على تلك المحادثات، لكن انخفضت أسهم شركة كوالكوم بنسبة 0.3 في المئة بعد القرار، وتمثل هذه الدعوى القضية الأكثر أهمية في السنوات الأخيرة ضد شركة متهمة بإساءة استخدام الاحتكار.

وتحاول كوالكوم مواجهة سلسلة من التحديات القانونية والتنظيمية فيما يتعلق بممارساتها التجارية في جميع أنحاء العالم، بما في ذلك دعوى من شركة آبل، وهي إحدى أكبر عملائها، حيث تحصل شركة صناعة الرقاقات على معظم أرباحها من بيع حقوق استخدام براءات الاختراع الضرورية لجميع أنظمة الهواتف المحمولة الحديثة، وتستهدف العديد من الدعاوى القضائية الرابط بين رسوم الترخيص وأعمال شركة أشباه الموصلات.

ويتمثل جوهر قضية لجنة التجارة الفيدرالية ضد الشركة المصنعة للرقاقات في الادعاء بأنها قدمت لشركة آبل تخفيضات على رسوم الترخيص مقابل استخدام الأخيرة بشكل حصري لرقاقات مودم كوالكوم في هواتف آيفون من عام 2011 إلى عام 2016، واستنادًا إلى الاتفاق بين الشركتين، فقد قالت لجنة التجارة الفيدرالية إن كوالكوم تنوي توقيع صفقات حصرية تعمل بشكل فعال على منع المنافسين من التعامل مع آبل.

البوابة العربية للأخبار التقنية كوالكوم مجبرة على ترخيص التكنولوجيا للمنافسين بأمر من المحكمة

إنت كنت تشاهد ما تقرأ الآن فاعلم أن هذا المحتوى مستخدم بشكل غير شرعي في هذا الموقع، ومصدره الأصلي موقع البوابة العربية للأخبار التقنيةfrom البوابة العربية للأخبار التقنية https://ift.tt/2zA5FET

via IFTTT

بنك HSBC يؤكد حدوث اختراق للبيانات في الولايات المتحدة

البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

أكد بنك إتش إس بي سي HSBC حدوث اختراق للبيانات فيما يتعلق بنشاطه التجاري في الولايات المتحدة، مما كشف بدوره عن معلومات مالية حساسة، بما في ذلك البيانات المصرفية للعملاء وتفاصيل الحساب، وقال البنك إن المتسللين قد تمكنوا من الوصول إلى حسابات على الإنترنت الشهر الماضي، وأضاف أنه أوقف إمكانية الوصول لبعض العملاء لمنع الاحتيال، وأن أقل من 1 في المئة من العملاء في الولايات المتحدة قد تأثروا، وأوضح أنه سوف يقدم لهم خدمات مراقبة بطاقات الائتمان.

ويعتبر بنك HSBC واحدًا من أكبر مؤسسات الخدمات المصرفية والمالية في العالم، وتضم شبكة إتش إس بي سي الدولية حوالي 7500 مكتب في أكثر من 80 دولة ومنطقة في أوروبا ومنطقة آسيا والمحيط الهادئ والأمريكتين والشرق الأوسط وأفريقيا، ويتيح الاختراق الحاصل الوصول إلى أسماء العملاء وعناوينهم وأرقام هواتفهم وعناوين بريدهم الإلكتروني وأرقام حساباتهم وأرصدتهم وتاريخ معاملاتهم، بالإضافة إلى معلومات حساب المستفيدين.

ويعمل بنك HSBC أيضًا على تحسين الأمان عبر الإنترنت لزيادة صعوبة وصول المتسللين إلى الحسابات حتى باستخدام كلمة المرور، وقال: “إن المستخدمين غير المصرح لهم قد تمكنوا من الوصول إلى الحسابات في الفترة بين 4 أكتوبر/تشرين الأول و 14 أكتوبر/تشرين الأول من خلال حشو بيانات الاعتماد”.

ويستخدم المتسللون كلمات المرور والتفاصيل الشخصية المأخوذة من أماكن أخرى للحصول على الوصول غير المصرح به إلى الحسابات، وعادًة ما يتم اختراق البيانات على مواقع الويب الأخرى ومحاولة استخدامها لتسجيل الدخول على أمل أن يكون العملاء قد استخدموا نفس كلمة المرور.

وقال متحدث باسم البنك: “تأسف مؤسسة HSBC لهذا الحادث، ونحن نأخذ مسؤوليتنا في حماية عملاءنا على محمل الجد”، وقد استجبنا لهذا الحادث من خلال تقوية عمليات تسجيل الدخول والتوثيق، وتطبيق طبقات إضافية من الأمان للوصول الرقمي والمحمول إلى جميع الحسابات المصرفية الشخصية والتجارية”.

وأضاف “لقد أخطرنا هؤلاء العملاء الذين قد تكون حساباتهم قد شهدت دخولًا غير مصرح به، ونعرض عليهم سنة واحدة من خدمات مراقبة بطاقات الائتمان وخدمة الحماية ضد السرقة”، ويمتلك بنك HSBC حوالي 1.4 مليون حساب في الولايات المتحدة، وقال إنه لم ير أي دليل على حدوث تزوير نتيجة للاختراق.

وتم نشر نموذج التنبيه المرسل إلى العملاء عبر الإنترنت من قبل مكتب النائب العام في كاليفورنيا، وذلك على الرغم من أن الاختراق لم يقتصر على تلك الحالة، وليس من الواضح بعد ما إذا كان المهاجمون قد حاولوا الاستفادة من البيانات لسرقة المدخرات.

وقال البروفيسور آلان وودوارد Alan Woodward، من جامعة سري Surrey، وهي جامعة أبحاث عامة في المملكة المتحدة: “المعلومات التي تم الإعلان عنها حتى الآن من قبل بنك HSBC محدودة للغاية، ومن الواضح أنه لا يزال يحقق في ما حدث أثناء اتخاذ الإجراءات اللازمة لحماية العملاء وتقديم المشورة للهيئات التنظيمية، وهناك الكثير من المعلومات التي لم تظهر بعد، والتي آمل أن يعلنها بنك HSBC عندما تكون لديه”.

ويعتبر هذا الاختراق هو الأحدث ضمن سلسلة الحوادث الأمنية التي ضربت عدد من الخدمات المالية الرئيسية حول العالم، وبالرغم من أنه أثر على عدد أقل بكثير من الأشخاص الذين تأثروا بالاختراقات السابقة لشركات مثل Equifax و JPMorgan، إلا أن المتسللين قد تمكنوا في حالة HSBC من الوصول إلى معلومات أكثر تفصيلاً عن العملاء.

وكان اختراق JPMorgan الذي حدث في عام 2014 قد كشف عن الأسماء والعناوين وأرقام الهاتف ورسائل البريد الإلكتروني لما يقرب من ثلثي الأسر الأمريكية، فيما أثر الاختلاس الحاصل في العام الماضي ضمن وكالة إعداد التقارير الإئتمانية Equifax على نحو 143 مليون مستهلك.

وقد استثمرت البنوك مبالغ كبيرة في تعزيز أمنها الإلكتروني في السنوات الأخيرة، لكنها لا تزال معرضة بشكل خاص للهجمات التي تستغل عدم اهتمام العملاء أو الموظفين، وحث بنك HSBC العملاء على استخدام كلمات مرور فريدة لحساباتهم وتجنب استخدام بيانات الاعتماد نفسها التي يستخدمونها على منصات التواصل الإجتماعي.

البوابة العربية للأخبار التقنية بنك HSBC يؤكد حدوث اختراق للبيانات في الولايات المتحدة

إنت كنت تشاهد ما تقرأ الآن فاعلم أن هذا المحتوى مستخدم بشكل غير شرعي في هذا الموقع، ومصدره الأصلي موقع البوابة العربية للأخبار التقنيةfrom البوابة العربية للأخبار التقنية https://ift.tt/2D9vnDH

via IFTTT