كاسبرسكي: انتشار نماذج استرجاع ضريبي وهمية متضمنة برمجيات خبيثة

البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

اكتشف خبراء كاسبرسكي خلال الربع الثاني من العام 2019 رسائل بريد إلكتروني متعددة تتظاهر بأنها تقدم عروضاً لاسترداد الضرائب في جميع أنحاء العالم.

ودأبت الجهات الضريبية العالمية على تحديد هذه الفترة كموعد نهائي لتقديم الإقرارات الضريبية والمبالغ الضريبية المستردة في العديد من البلدان.

وحاول المجرمون استغلال هذه الظاهرة لسرقة معلومات قيمة أو تثبيت برمجيات تجسس، وقد جرى الكشف عن هذه النتائج وغيرها في تقرير لشركة كاسبرسكي حول البريد الإلكتروني غير المرغوب فيه ورسائل التصيد للربع الثاني من 2019.

وعادةً ما تحتوي الرسائل غير المرغوب فيها ورسائل التصيد على روابط تقود المستخدمين إلى صفحة ويب تبدو رسمية، لكنها من إنشاء محتالين يهدفون عبرها إلى سرقة أنواع مختلفة من المعلومات الشخصية.

وغالباً ما تستغل هذه الرسائل الأنشطة الموسمية لضرب ضحاياها، وذلك بالنظر إلى قلة الوعي بشأنها مقارنةً بالوعي بشأن التهديدات المعتادة.

ويمكن للمخادعين استخدام إحدى أكثر تقنيات الهندسة الاجتماعية فعالية، وهي تحديد الوقت اللازم لتنفيذ المطلوب، وتبرير ذلك عبر ربطه بظروف واقعية حقيقية، ما يجعل الضحية يميل نحو اتخاذ قرارات عفوية.

وجاءت الموجة المكتشفة من عمليات الاحتيال في استرداد الضرائب تحت ستار رسائل استرداد ضريبي بتواريخ قريبة لانتهاء الصلاحية.

واستخدم المستغلون خدمات ضريبية كبرى في بريطانيا لإيهام الضحايا بضرورة اتباع رابط ما وملء النموذج الذي يؤدي إليه.

بينما كانت رسائل البريد الإلكتروني الواردة للضحايا تحت ستار يحمل شعار هيئة الإيرادات الحكومية الكندية تمنح المتلقي 24 ساعة فقط للرد، وإلا فإن استرداد الضريبة لن يكون ممكناً.

وتضمنت بعض الرسائل المحللة من قبل خبراء كاسبرسكي مرفقات خبيثة متخفية كنسخ من نموذج الاسترداد، بينما هي في الواقع إما أداة لتنزيل المزيد من البرمجيات الخبيثة على أجهزة المستخدمين، أو باباً خلفياً يتيح للمجرمين إمكانية الوصول عن بعد إلى الجهاز المصاب.

وتتضمن إمكانيات الملف الخبيث مراقبة النقرات على لوحة المفاتيح وسرقة كلمات المرور للمتصفحات وحسابات ويندوز وتسجيل الفيديو من كاميرا الحاسوب.

ويحرص المحتالون على جعل الملف الخبيث يبدو وكأنه ملف مضغوط يحتوي على معلومات مهمة للحصول على تحديثات تتعلق بالنموذج الضريبي، وذلك لإقناع المستخدمين بتشغيله.

وقالت ماريا فرغليس، الباحثة الأمنية لدى كاسبرسكي: إن أساليب الخداع باستخدام البريد الإلكتروني غير المرغوب فيه ورسائل التصيد، والتي تكون مرتبطة بمواسم معينة، قد تصبح شديدة الفعالية، وإن وصول مثل هذه الرسائل أمر متوقع في أحيان كثيرة.

وأضافت “قد لا يدرك الضحية أنه قد تعرض لهجوم إلكتروني وأنه قد كشف بيانات الدخول إلى حساباته أو بريده الإلكتروني حتى فوات الأوان، لكن الخبر السار يكمن في وجود حلول أمنية تمنع تشغيل البرمجيات الخبيثة وتنبه المستخدم بتهديدها، إلى جانب تضمنها عوامل تصفية للرسائل غير المرغوب فيها تمنع ظهورها في صندوق البريد”.

وبلغت كمية الرسائل غير المرغوب فيها ذروتها في الربع الثاني من 2019 خلال شهر مايو، وذلك بنسبة 58 في المئة.

وبلغ معدل حصة الرسائل غير المرغوب فيها في حركة البريد الإلكتروني في العالم 55 في المئة، بزيادة بنحو 5 في المئة عن معدلها في الربع الثاني من العام 2018.

وارتفع العدد الإجمالي لهجمات التصيد في الربع الثاني من العام الجاري بنسبة 21 في المئة مقارنةً مع نظيره قبل عام، إذ بلغ 129,933,555 هجمة.

وأصبحت الصين في الربع الثاني المصدر الأكثر شيوعاً للبريد غير المرغوب فيه، بنسبة 23.72 في المئة، متجاوزة الولايات المتحدة (13.89 في المئة)؛ وروسيا (4.83 في المئة).

وتنصح كاسبرسكي المستخدمين باتباع التدابير التالية لتجنب سرقة معلوماتهم الشخصية ومنع الإصابة بالمرفقات الخبيثة:

- التحقق دائماً من عنوان الرابط والبريد الإلكتروني للمرسل قبل النقر على أي شيء يصل إلى البريد الإلكتروني.

- التحقق مما إذا كان يمكن رؤية عنوان الرابط في البريد الإلكتروني، وأنه هو العنوان الفعلي نفسه الذي سيأخذ المستخدم إليه.

- تجنب تنزيل مرفقات البريد الإلكتروني التي تأتي من عناوين بريد إلكتروني غير مألوفة قبل فحصها باستخدام حل أمني متقدم.

- الحرص على عدم مشاركة البيانات الحساسة مع أطراف خارجية مطلقاً.

- استخدام حل أمني موثوق به مع تقنيات مكافحة التصيد القائمة على السلوك، مثل (Kaspersky Total Security)، للكشف عن هجمات البريد غير المرغوب فيه والتصيد وحظرها ومنع تشغيل الملفات الخبيثة.

البوابة العربية للأخبار التقنية كاسبرسكي: انتشار نماذج استرجاع ضريبي وهمية متضمنة برمجيات خبيثة

from البوابة العربية للأخبار التقنية https://ift.tt/34k1QSy

via IFTTT

جوجل تجلب إحدى أكثر ممارسات الويب إزعاجًا إلى متجر أندرويد

البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

أوضحت شركة جوجل أنها ستسمح بالتشغيل التلقائي لمقاطع الفيديوهات الترويجية ضمن متجر تطبيقات أندرويد خاصتها المسمى جوجل بلاي (Google Play) اعتبارًا من الأول من شهر سبتمبر الحالي.

ووفقًا لتعليمات (Google Play Console)، فإن الأسباب الكامنة وراء تشغيل مقاطع الفيديو تلقائيًا هي مساعدة المزيد من المستخدمين على اكتشاف المحتوى بشكل سريع.

وأصبحت مقاطع الفيديو تلقائية التشغيل هي الاتجاه السائد، وذلك بالرغم من الموقف السلبي المتعلق بالتشغيل التلقائي للفيديوهات على متصفحات الويب.

وتعد هذه المقاطع واحدة من أكثر ممارسات الويب إزعاجًا، حيث تخفي مواقع الويب المحتوى بغض النظر عن رغبة المستخدم، ومن المفارقات أن شركة جوجل – المطورة لمتصفح كروم – هي إحدى الشركات المشغلة لمقاطع الفيديو العاملة تلقائيًا.

وقد يكون ذلك منطقيًا بالنسبة ليوتيوب وعمليات البحث ضمن محرك بحثها، لكنها الشركة تجلب هذه الإمكانية إلى مقاطع الفيديو على قوائم متجر جوجل بلاي المتضمنة مقاطع فيديو ترويجية.

ومن المرجح أن تجعل جوجل الميزة اختيارية، تمامًا كما هو الحال على يوتيوب، كما أن الشركة قد قررت تشغيل مقاطع الفيديو بدون صوت – بشكل يشابه مقاطع الفيديو الأخرى المشغلة تلقائيًا على منصات أخرى – إلا إذا شغل المستخدم الصوت.

وطلبت جوجل من المطورين إزالة الإعلانات المضمنة في مقاطع الفيديو الترويجية لأنها قد تكون مربكة للمستخدمين، بحيث أنهم لن يعرفوا ما إذا كانوا يشاهدون إعلانًا أم تطبيقًا حقيقيًا يمكن تنزيله أو شرائه من المتجر.

ويجب على المطورين تعطيل الإعلانات التي تحقق الدخل من خلال مقاطع الفيديو الترويجية بحلول الأول من شهر نوفمبر 2019، وإلا، فإن الشركة لن تعرض هذه الإعلانات ضمن متجر جوجل بلاي.

وتُعد مسألة الاكتشاف بمثابة مشكلة كبيرة للتطبيقات في متجر أندرويد حيث يوجد ملايين التطبيقات التي يمكن للناس الاختيار من بينها، وقد يكون التشغيل التلقائي للفيديو الترويجي مفيدًا للتطبيق أو اللعبة، خاصةً إذا كان الأشخاص غير متأكدين تمامًا مما يبحثون عنه.

البوابة العربية للأخبار التقنية جوجل تجلب إحدى أكثر ممارسات الويب إزعاجًا إلى متجر أندرويد

from البوابة العربية للأخبار التقنية https://ift.tt/30P63eY

via IFTTT

مستثمر بارز: مكبرات الصوت الذكية تستخدم للتجسس

البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

يدعي أحد كبار مستثمري التكنولوجيا البارزين أن مكبرات الصوت الذكية تستخدم للتجسس على المستخدمين من قبل شركات، مثل جوجل؛ وأمازون؛ وآبل.

ويعتقد المستثمر التقني، جون بورثويك John Borthwick، المدير التنفيذي السابق لشركتي Time Warner و AOL أن عملية جمع المعلومات من قبل مكبرات الصوت الذكية هي بمثابة مراقبة.

ويقول بورثويك: من وجهة نظر المستهلك، فإن هذه الأجهزة تستخدم لأشياء من الصعب أن نسميها شيئًا غير المراقبة، محذرًا من أن التنظيم الحكومي قد يكون الضمان الوحيد لخصوصية المستخدم.

ويتوقع المستثمر التقني أن توفر الجهات التنظيمية المزيد من التحكم في الخصوصية لمستخدمي الجهاز، وأن يكون هناك المزيد من مستويات التنظيم التي تتيح التحكم في البيانات للمستهلكين المحبين للتكنولوجيا.

وقال: إن المستخدمين بحاجة إلى أن يكونوا قادرين على فهم كيفية استخدام بياناتهم، وإن يكونوا قادرين على التحكم فيها.

وحذر من أن شركات التكنولوجيا المصنعة لمكبرات الصوت الذكية الشهيرة، مثل (Echo) من أمازون؛ و (Google Home) من جوجل؛ و (HomePod) من آبل، تحصل على ما هو أكثر بكثير من مجرد تسجيلات الردود المسموعة.

وتوفر شركات التقنية أمر تنشيط أو أمر تنبيه في معظم الأجهزة، إذ لن يستجيب جهاز (Echo) إلى أن يسمع كلمة أليكسا متبوعة بأمر، وتتبع جوجل وآبل طريقة مماثلة للتعامل مع مكبرات الصوت الذكية.

ومع ذلك، فإن جون بورثويك يشير إلى كيفية اتصال مكبرات الصوت بمنتجات أخرى، حيث تكون المراقبة أقل وضوحًا، بما في ذلك أجهزة المنزل الذكي المتصلة بتلك الأجهزة، ما يعني جمع البيانات باستخدام نهج أكثر سلبية.

وتأتي تصريحات المستثمر التقني البارز بعد ظهور سلسلة من الخلافات التي تحيط بالمساعدين الأذكياء، بما في ذلك مساعد جوجل وأمازون وآبل.

واعترفت كل شركة بأن العاملين البشريين يستمعون إلى استفسارات المستخدمين كوسيلة لتحسين قدرات التعرف على الصوت لدى المساعدين الرقميين.

وبدأت الضجة المحيطة بمكبرات الصوت الذكية عندما ذكرت وكالة بلومبرغ في شهر أبريل أن أمازون استخدمت فريقًا عالميًا من الموظفين للاستماع إلى الأوامر الصوتية لمستخدمي أليكسا.

وتبع ذلك تقرير مشابه نشرته وسيلة إعلامية بلجيكية حول موظفي جوجل الذين يستمعون إلى الأوامر الصوتية لمستخدمي مساعدها الذكي.

ونشرت صحيفة الجارديان البريطانية بعد ذلك تقريرًا ثالثًا عن موظفي آبل الذين يستمعون إلى أوامر مستخدمي سيري.

كما ذكرت بلومبرغ أن فيسبوك جعلت الموظفين يستمعون إلى الأوامر الصوتية لمستخدمي فيسبوك ماسنجر.

البوابة العربية للأخبار التقنية مستثمر بارز: مكبرات الصوت الذكية تستخدم للتجسس

from البوابة العربية للأخبار التقنية https://ift.tt/2lureDl

via IFTTT

عملة فيسبوك قد تقوض سلطات البنك المركزي الأوروبي

البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

قد تقوض عملة فيسبوك الرقمية المسماة ليبرا (Libra) قدرة البنك المركزي الأوروبي على وضع السياسة النقدية، وذلك وفقًا للتصريحات الصادرة اليوم الاثنين عن إيف ميرش Yves Mersch، عضو مجلس إدارة البنك المركزي الأوروبي.

ووصف المسؤول القانوني الرئيسي بالبنك المركزي الأوروبي خطة فيسبوك لعملتها الرقمية ليبرا بأنها مخادعة ومضللة، وأنه يجب على أوروبا أن تتجاهل وعودها الغامضة، وذلك دفاعًا عن الأموال التي تصدرها مؤسسات مثل مؤسسته.

وكانت شركة فيسبوك قد أعلنت عن خططها لإطلاق ليبرا – وهي عملة رقمية جديدة مدعومة بأربع عملات رسمية ومتاحة لمليارات الأشخاص من مستخدمي الشبكة الاجتماعية حول العالم – في وقت سابق من هذا العام ، قائلة: إنها تأمل في إطلاقها العام المقبل.

وأضاف ميرش “اعتمادًا على مستوى قبول ليبرا والإشارة إلى وجود اليورو في سلة العملات الاحتياطية الخاصة بها، فإن ذلك يمكن أن يقلل من سيطرة البنك المركزي الأوروبي على اليورو، ويضعف آلية نقل السياسة النقدية من خلال التأثير على وضع السيولة لدى بنوك منطقة اليورو، وتقويض الدور الدولي للعملة الموحدة”.

وأوضح عضو مجلس إدارة البنك المركزي الأوروبي أن عملة ليبرا ستكون مركزية للغاية مثل العملات العادية، وهو أمر مقلق للغاية.

وجادل ميرش في خطاب ألقاه في المؤتمر القانوني للبنك المركزي الأوروبي في فرانكفورت بأن العملات الخاصة ليس لديها أي فرصة لإثبات نفسها كبدائل قابلة للتطبيق.

وقال: إن البنك المركزي المستقل هو وحده القادر على أن يوفر للمال الدعم المؤسسي اللازم لجعلها موثوقة وقادرة على كسب ثقة الجمهور.

وأضاف إيف ميرش “من المقرر أن تصدر ليبرا في النصف الأول من عام 2020 من قبل الأشخاص نفسهم الذين جرى استجوابهم أمام المشرعين في الولايات المتحدة والاتحاد الأوروبي بشأن الأخطار الناتجة عن تعاملهم مع البيانات الشخصية على منصة التواصل الاجتماعي الخاصة بهم”.

وقال ميرش: آمل مخلصًا أن شعوب أوروبا لن تتعرض للإغراء من أجل التخلي عن أمان حلول الدفع المعمول بها والقنوات الراسخة لصالح الوعود المخادعة والفاشلة الصادرة عن فيسبوك.

وكان صناع السياسة في منطقة اليورو قد دقوا ناقوس الخطر منذ أن كشفت فيسبوك عن خططها بشأن عملة ليبرا في شهر يونيو، وتجري سلطات مكافحة الاحتكار في الاتحاد الأوروبي تحقيقًا مبكرًا يبحث في كيفية إدارة وتشغيل ليبرا وكيفية عمل نظام الدفع الجديد.

وحذر محافظ البنك المركزي الفرنسي، فرانسوا فيليروي دي جالهاو Francois Villeroy de Galhau، من أنها تثير تساؤلات جدية حول غسل الأموال وحماية البيانات،

في حين قال عضو مجلس إدارة البنك المركزي الأوروبي، بينوا كوور Benoit Coeure، الذي يرأس مجموعة عمل دولية حول ليبرا: إنه قد تكون هناك حاجة إلى مناقشة مطولة بين الهيئات التنظيمية قبل أن تتمكن فيسبوك من إطلاقها.

البوابة العربية للأخبار التقنية عملة فيسبوك قد تقوض سلطات البنك المركزي الأوروبي

from البوابة العربية للأخبار التقنية https://ift.tt/2koaCwL

via IFTTT

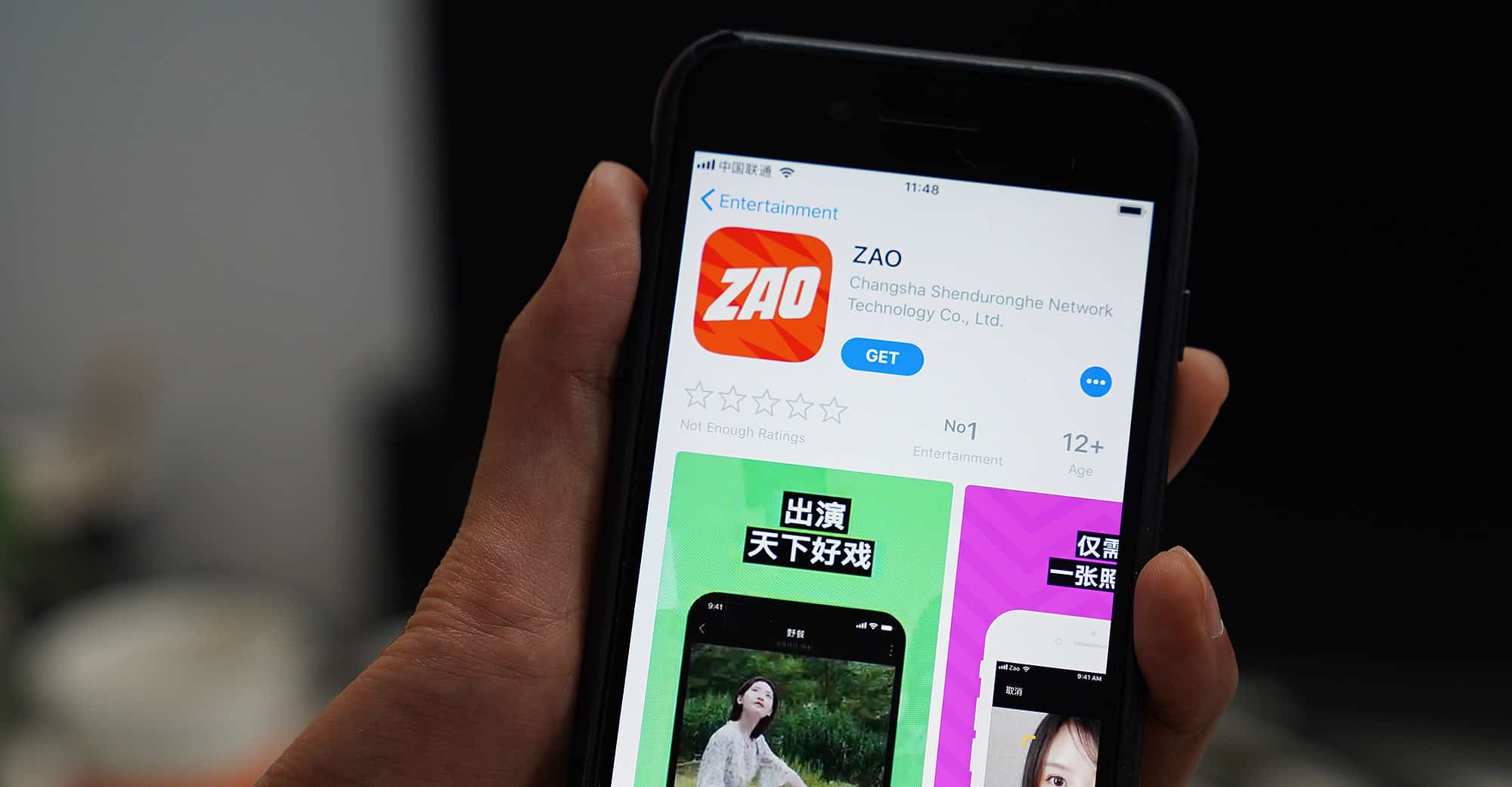

تطبيق صيني لتبديل الوجه يثير قلق الخصوصية

البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

اكتسب (ZAO) – وهو تطبيق صيني جديد يتيح للمستخدمين تبديل وجوههم بالمشاهير أو نجوم الرياضية أو أي شخص آخر ضمن مقطع فيديو – ملايين التنزيلات، لكن سعادة المستخدمين باحتمال أن يصبحوا نجومًا سرعان ما تحولت إلى توتر عندما بدأت تداعيات الخصوصية بالظهور.

وأثار تطبيق (ZAO) انتقادات حول قضايا الخصوصية، وسلط الضوء على زيادة شعبية مثل هذه التطبيقات من قبل بعض المستخدمين، وكيف تثير تقنيات الذكاء الاصطناعي مخاوف جديدة تحيط بالتحقق من الهوية.

وجرى إطلاق تطبيق (ZAO) مؤخرًا، ويتصدر حاليًا قائمة التطبيقات المجانية على متجر آي أو إس في الصين، وساعدت شعبيته في وصول تطبيق آخر لتبديل الوجه يسمى يانجي (Yanji) إلى المركز الخامس في القائمة.

ووفقًا لتدوينة من صانعي التطبيقات على منصة ويبو (Weibo) الصينية المشابهة لتويتر في الصين، فقد تعطلت خوادم (ZAO) تقريبًا بسبب زيادة عدد الزيارات.

وطور تطبيق (ZAO) بواسطة شركة مملوكة بالكامل لشركة خدمات البث المباشر Momo Inc، واشترك المستهلكون في (ZAO) عبر رقم الهاتف، مع تحميل صور وجوههم الملتقطة بواسطة هواتفهم الذكية.

ويمكنهم بعد ذلك الاختيار من بين مجموعة من مقاطع الفيديو الخاصة بالمشاهير، حيث يتم تبديل وجوههم بوجوه المشاهير، ومشاركة مقاطع الفيديو مع أصدقائهم.

وبالإضافة إلى المشاهير الصينيين، فإن الوجوه الشهيرة الأخرى في التطبيق تشمل مشاهير عالميين، مثل ليوناردو دي كابريو؛ ومارلين مونرو.

وذكرت نسخة سابقة من اتفاقية المستخدم الخاصة بالتطبيق أن المستهلكين الذين يحملون صورهم إلى (ZAO) يوافقون على تسليم حقوق الملكية الفكرية لوجوههم، مع السماح للتطبيق باستخدام صورهم لأغراض تسويقية.

واشتكى بعض المستخدمين من أن سياسة خصوصية التطبيق قد تعرضهم للخطر، مما دفع الشركة المطورة للتطبيق إلى تعديل اتفاقية المستخدم.

وذكرت النسخة المعدلة من اتفاقية المستخدم أن الشركة لن تستخدم صور الوجه أو مقاطع الفيديو التي حملها المستخدمون لأغراض أخرى غير تحسين التطبيق أو الأشياء التي وافق عليها المستخدمون مسبقًا.

وفي حال حذف المستخدمون المحتوى الذي حملوه، فإن التطبيق يمسحه من خوادمه أيضًا، وقالت الشركة: نحن نتفهم القلق بشأن الخصوصية، وسنعمل على حل المشكلات التي لم نأخذها في الاعتبار، لكننا نحتاج إلى بعض الوقت.

يذكر أن هذه ليست المرة الأولى التي تتمتع فيها تطبيقات تبديل الوجه بشعبية سواء في الصين أو في جميع أنحاء العالم، لكن قدرة تطبيق (ZAO) على الدمج السلس والسريع للوجوه في مقاطع الفيديو هو ما جعله يبرز.

البوابة العربية للأخبار التقنية تطبيق صيني لتبديل الوجه يثير قلق الخصوصية

from البوابة العربية للأخبار التقنية https://ift.tt/2lKeKri

via IFTTT

الشرطة تسيطر على شبكة بوت نت عالمية للبرمجيات الخبيثة

البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

سيطرت الشرطة الفرنسية على شبكة بوت نت (Botnet) ضخمة لتعدين العملات المشفرة تتحكم في ما يقرب من مليون جهاز حاسب مصاب في عمل نادر نادر الحدوث.

وتبعًا للمعلومات، فقد وجد فريق مكافحة الجريمة السيبرانية الفرنسي (C3N) ودمر الخادم الموجود في منطقة باريس، والذي يسيطر على شبكة من أجهزة الحاسب المصابة بفيروس قيل إنه حقق ملايين الدولارات عن طريق الاحتيال.

وتصيب البرمجية الضارة (Retadup) أجهزة الحاسب، وتبدأ في تعدين العملة المشفرة من خلال توفير الطاقة من معالج الحاسب.

وبالرغم من استخدامها لتوليد الأموال، إلا أنه كان من السهل على مشغليها تشغيل تعليمات برمجية ضارة أخرى، مثل برامج التجسس أو طلب الفدية.

وتحتوي البرمجية الضارة أيضًا على خصائص قابلة للإصابة، مما يسمح لها بالانتشار من حاسب إلى آخر.

وانتشرت البرمجية الضارة لتعدين العملات المشفرة في جميع أنحاء العالم منذ ظهورها لأول مرة، بما في ذلك الولايات المتحدة؛ وروسيا؛ وأمريكا الوسطى والجنوبية.

وأكدت شركة الأمن أفاست Avast أن العملية كانت ناجحة، حيث شاركت أفاست في العملية بعد اكتشاف خلل تصميمي في خادم القيادة والتحكم (C&C) الخاص بالبرمجية الخبيثة.

وبدأت أفاست في مراقبة (Retadup) في شهر مارس 2019، واكتشفت أن عملياتها كانت تنفد بشكل رئيسي من فرنسا.

وقال الباحثون: إن هذا الخلل سمح لنا – بعد استغلاله بشكل صحيح – بإزالة البرمجية الضارة من أجهزة حواسيب الضحايا دون إرسال أي تعليمات برمجية إلى أجهزة حواسيب الضحايا.

وكان من شأن هذا الاستغلال أن يفكك العملية، لكن الباحثين افتقروا إلى السلطة القانونية للمضي قدماً.

وبالنظر إلى أن معظم البنية التحتية للبرمجية الضارة موجودة في فرنسا، فقد تواصلت أفاست مع الشرطة الفرنسية، والتي بدورها حصلت على موافقة النيابة العامة في شهر يوليو.

ووصفت الشرطة الفرنسية شبكة البوت نت بأنها واحدة من أكبر الشبكات لأجهزة الحاسب المختطفة في العالم.

وفي ظل وجود نسخة من خادم القيادة والسيطرة الخبيثة في متناول اليد، فقد بنى الباحثون نسخة مطابقة خاصة بهم، والتي نظفت أجهزة الحاسب الضحية، وبذلك، تمكنت أفاست من إيقاف تشغيل البرمجية الضارة وإزالة التعليمات البرمجية الضارة من أكثر من 850 ألف جهاز حاسب مصاب.

ووفقًا لما توصلت إليه شركة أفاست، فإن ما نسبته 85 في المئة من ضحايات شبكة البوت نت هذه لم يثبتوا أي برنامج للحماية ضد الفيروسات، فيما استخدم غالبية الضحايا نظام التشغيل ويندوز 7، مما يبرز أهمية الحفاظ على النظام التشغيلي محدثًا.

البوابة العربية للأخبار التقنية الشرطة تسيطر على شبكة بوت نت عالمية للبرمجيات الخبيثة

from البوابة العربية للأخبار التقنية https://ift.tt/2lm5SI6

via IFTTT